جستجو در تالارهای گفتگو

در حال نمایش نتایج برای برچسب های 'امنیت'.

8 نتیجه پیدا شد

-

آسیبپذیری در آنتیویروس BIT DEFENDER

Amin پاسخی ارسال کرد برای یک موضوع در خبرها و تازه های تکنولوژی

به تازگی یک آسیبپذیری در آنتیویروس Bit Defenderمشاهده شده است که به واسطه آن، هکرها میتوانند کدهای مخرب خود را از راه دور اجرا کنند. این آسیبپذیری با شناسه "CVE-2020–8102"، نسخه بروزرسانی اخیر آنتیویروس Bit Defenderرا تحتتأثیر قرار داده است. علاوه براین، محققان مدعی هستند که این آسیبپذیری اثرات خطرناک و قدرتمندی را به دنبال دارد چراکه آنتیویروسی را مورد حمله قرار داده است، که معمولا توسط کاربران مختلفی برای حفاظت از دستگاههای خود استفاده میشود. این آنتی ویروس در بین کاربران ایرانی نیز محبوبیت زیادی دارد و لازم است که کاربران این آنتی ویروس نسبت به آسیب پذیری کشف شده آگاهی کامل داشته و نسبت بروزرسانی آن اقدام نمایند. Bitdefender در حال بررسی این آسیبپذیری میباشد، آنها یک بروزرسانی خودکار را نصب کردهاند که آسیب پذیری مذکور را در نسخه 116.20.0.24 و تمامی نسخه های بعدیش، رفع میکند، پس با توجه به اهمیت این موضوع، هر چه سریعتر تنظیمات بروزرسانی آنتیویروس خود را بررسی کنید. منابع https://www.bitdefender.com/news/bitdefender-launches-free-safepay-standalone-to -protectebanking-shopping-2790.html https://sensorstechforum.com/cve-2020-8102-bitdefender/-

- اخبار

- انتی ویروس

-

(و 4 مورد دیگر)

برچسب زده شده با :

-

عموما امنیت شبکه را محدود به روتر ها و مسدود کردن ترافیک ها می دانند. در حالی که تنها به روتر اختصاص ندارد. سویچ هایی که داخل سازمان ها استفاده می شوند جهت سهولت ارتباطات و انتقال ترافیک ها می باشند و عموما یا هیچ اقدامی برای امن کردن آن نمی کنند و یا روش مسدود کردن کلی را انتخاب می کنند. در زیر مجموعه ای از اقداماتی را که می در جهت امن تر کردن سویچ استفاده می شود آورده شده است. ۱- امنیت فیزیکی سویچ ۲- استفاده از پسورد امن برای امنیت سویچ ۳- فعال کردن SSH ۴- فعال کردن port security ۵- غیرفعال کردن http ۶- غیرفعال کردن پورت های غیرقابل استفاده ۷- غیرفعال کردن telnet در ادامه به بررسی و نحوه اجرای برخی از متدهای امنیتی ذکر شده می پردازیم. ۱- گذاشتن پسورد از دستور enable password برای گذاشتن یک پسورد امن استفاده می شود. دقت کنید دستور enable password امن نمی باشد حتی اگر از service password encryption استفاده کرده باشید به راحتی در عرض چند ثانیه پسورد پیدا می شود. ۲- پیکربندی telnet و پسورد console کابل کونسول کابلی است که یکی از کاربردهای آن اتصال به سویچ و پیکربندی آن است. در این قسمت می خواهیم برای لاین کونسول هم پسورد بگذاریم تا هرکسی به محض وصل کردن کابل به سویچ از او پسورد خواسته شود.تا به راحتی هرکسی به سویچ وصل نشود. ۳- برای این کار دستورات زیر را در محیط گلوبال سویچ وارد می کنیم. Line console 0 Password your password Login همچنین برای فردی که می خواهد از راه دور به سویچ وصل شود یا اصطلاحا telnet کند نیز پسوردی در جهت امنیت سویچ در نظر بگیریم. دستورات زیر را وارد می کنیم. Line vty 0 15 Password your password Login Exit ۴- استفاده از port security با استفاده از port security سویچ از وصل شدن هر سیستمی که آدرس مک آن برایش تعریف نشده باشد جلوگیری می کند. یکی از متدهای خوب است. در زیر دستورات لازم برای این کار آورده شده است. ابتدا وارد interface هایی که میخواهیم port security روی آن فعال شود می شویم. که لازم است تمام اینترفیس های که در حال حاضر سیستمی به آن ها وصل است را شامل کنید. در واقع به این شکل عمل می کنیم که سویچ مک آدرس تمام سیستم هایی که به آن وصل است را ذخیره کند واز این بعد از ورود دیگر مک ها جلوگیری کند. البته می توان به روش دیگری نیز مک ها را ذخیره کرد مثلا روش دستی اما این روش مناسب تر است که به آن sticky گفته می شود. دستورات زیر را وارد کنید. Interface range fastethernet 0/1-24 Switchport mode access Switchport port-security Switchport port-security mac-address-table sticky Switchport port-security maximum 1 Switchport port-security violation restrict ۵- بستن پورت های اضافی: کافی است وارد اینترفیس پورت های مربوطه شویم و با یک دستور آنها را غیرفعال کنیم Interface range fastethernet 0/15-24 Shutdown این چند کار تا حدودی به امنیت سویچ شما کمک می کند. البته این نکته را فراموش نکنیم که امنیت صد در صد نیست و همیشه باید به دنبال امنیت بیشتر باشیم.

-

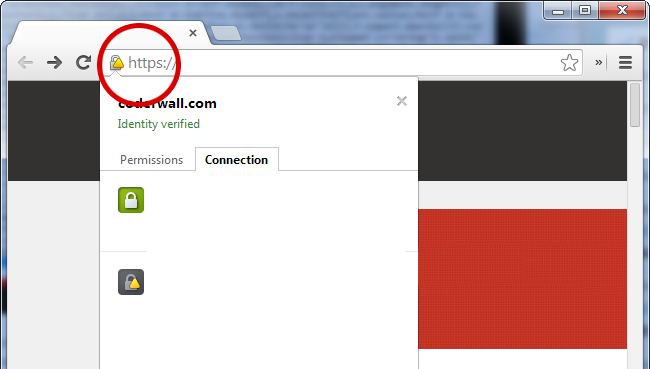

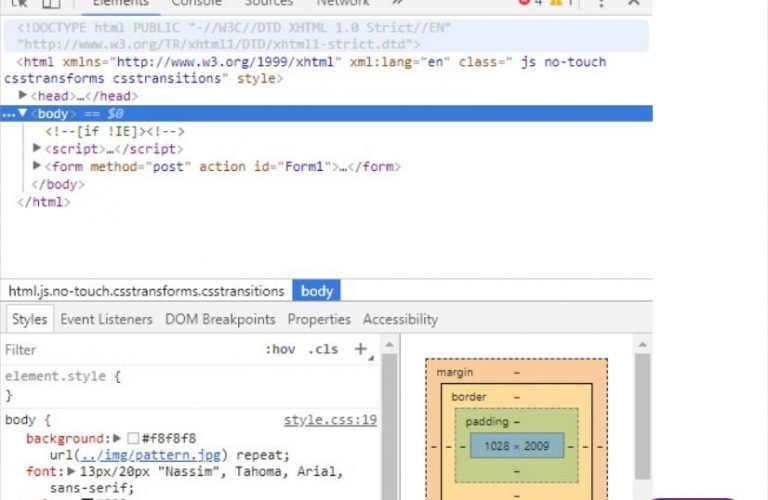

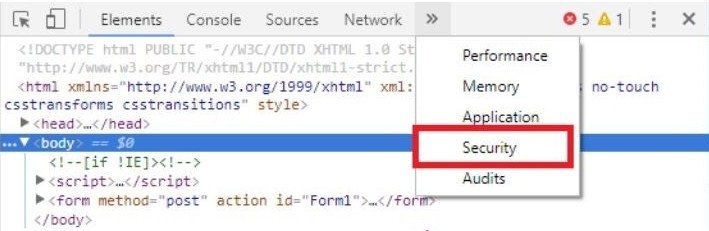

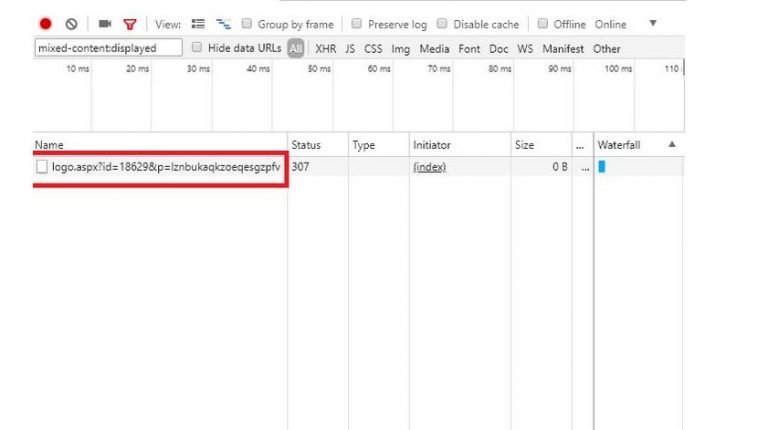

اطلاعاتی که به طور معمول در صفحات وب رد و بدل می شوند در بستر پروتکل HTTP یا Hyper Text Transfer Protocol انتقال می یابند، این پروتکل استانداردی تعریف شده است که با آن متن ساده یا plain text را منتقل می کنند، از طرفی این داده ها به دلیل رمزنگاری نشدن، برای افراد سوم شخص قابل خواندن هستند. لذا http از لحاظ امنیتی برای کارهایی که به اطلاعات حساس از جمله حسابهای بانکی و رمزهای مشتریان مربوط می شود اصلا مناسب نیست، از این رو بانک ها و فروشگاههای اینترنتی و در کل سایتهایی که امنیت کاربران برایشان اهمیت زیادی دارد، از پروتکلی دیگر به نام HTTPS یا Hyper Text Transfer Protocol Secure بدین منظور استفاده می کنند. آموزش عدم نمایش قفل سبز پس از نصب SSL بعد از نصب SSL برروی سایت خود قفل سبز را مشاهده ننمایید، در این حالت با وجود اینکه دامنه ی شما خودکار به HTTPS ریدایرکت می شود اما قفل سبز نمایش داده نمی شود و به این معناست که برخی از محتویات سایت شما ایمن نیست و یا به HTTP ریدایرکت می شود. بنابراین برای رفع مشکل این مراحل رو انجام میدهیم عبارتند از: پس از سفارش سرویس SSL و فعالسازی گواهینامه بر روی وبسایت، ادرس وبسایت شما از http به https تغییر یافته و عبارت https با یک قفل سبز رنگ نمایش داده خواهد شد. حال، گاهی به دلیل بروز مشکلاتی در سورس وبسایت، با اینکه گواهینامه ی SSL بر روی سرویس فعال است، عبارت https به صورت زیر نمایش داده میشود. در واقع دلیل آن، وجود لینکهای http در سورس قالب وبسایت است که منجر به بروز خطای Mixed Content میشود. به همین دلیل، مرورگر به شما اخطاری ارسال میکند و از شما میخواهد که کلیه لینکها (تصاویر، فایلهای js , css و کلیه ریسورسهای وب سایت) به طور کامل با لینک https در سایت قرار گیرند تا از ارتباط کامل امن اطمینان حاصل نماید. حال برای بررسی سورس قالب و چگونگی مشاهده ی لینک های غیر https وارد مرورگر کروم شده، آدرس وبسایت را باز نموده و دکمه ی F12 را طبق تصویر فشار دهید. از تب بالا گزینه security را انتخاب نمایید . لازم است در این قسمت یک بار آدرس وبسایت را رفرش کرده تا کروم لینک های امن نشده را به صورت کامل اسکن کند. لیست آدرس های متصل شده از آدرس http یا پورت ۸۰ در سمت چپ صفحه مشاهده می شود. با کلیک بر روی گزینه View Request In Network Panel ، درخواست ها رو مشاهده نمایید .

-

- امنیت

- گواهی نامه

-

(و 1 مورد دیگر)

برچسب زده شده با :

-

وردپرس (WordPress) یکی از ساده ترین, سریعترین و محبوب ترین سیستم عای مدیریت محتوی (CMS) است که با توجه به قابلیت های بسیاری که برای توسعه دارد, یکی از اولین انتخاب های هر وب مستر برای راه اندازی سایت یا وبلاگ در هر زمینه فعالیتی است. امروزه خیلی از سایت های بزرگ نظیر همین سایت (PersianWhois) از اسکریپت وردپرس برای انتشار مطالب خود در قالب گوناگون استفاده می کنند. وردپرس همانطور که برای وب مسترها و کاربران مقبول و عمومیت دارد؛ به همان اندازه برای هکرها نیز جذاب است! آنها بی رحمانه از کوچکترین نقاط ضعف و حفره های امنیتی وردپرس برای اهداف خود استفاده خواهند کرد. اگر کاربر قدیمی WordPress باشید, شاید برای شما هم پیش آمده باشد؛ هنگام مراجعه به وب سایت خود با پیام غیر منتظره “شما هک شده اید …” روبرو شده باشید و یا شاید سایت خود را با همان قالب و محتوی برای فروش در مارکت های سیاه اینترنتی دیده باشید!! در این مقاله سعی دارم به ۹ راه حل اصولی بپردازم که ضریب امنیت شما را تا حدود زیادی بالا خواهد برد و حداقل کار هکر را سخت خواهد کرد! توجه داشته باشید انجام این موارد در کنار بروز نگه داشتن WordPress و پلاگین ها و استفاده از سرور هاستینگ امن به شما کمک خواهد کرد. (سرویس های هاستینگ پرشین هویز مخصوص وردپرس و سئو طراحی و بهینه سازی شده است.) اولین کاری که باید انجام دهید تغییر نام کاربری admin است. نام کاربری (Username) به اندازه رمز عبور (Password) اهمیت دارد و نباید براحتی قابل حدس زدن باشد. به این نکته توجه داشته باشید؛ اگر Username و Password را مانند کلیدهای ورود به منزل در نظر بگیریم, با استفاده از نام کاربری مانند admin یکی از کلیدها را در اختیار هکر قرار داده اید! ۲- Authentication Keys و Salts داخل فایل پیکربندی وردپرس (wp-config.php) مقادیری با نام Authentication Keys و Salts قرار دارد. تصویه می شود این مقادیر را بصورت دوره ای (برای مثال ماهی یکبار) تغییر دهید. اینکار از لو رفتن Session های شما و سوء استفاده از آنها جلوگیری می کند. لطفاً توجه داشته باشید این مقادیر به دلخواه شما نیست و از سلسه مراتب خاص کدگذاری تبعیت می کند. بنابراین لازم است آنها را از سایت رسمی WordPress که هر ثانیه بروز میشود کپی و در فایل کانفیگ خود بروز کنید. لینک مربوطه: https://api.wordpress.org/secret-key/1.1/salt ۳- رمز عبور (Password) قوی و دوراه ای از این مرحله به سادگی نگذرید! یکی از مهمترین بخش های تامین امنیت وردپرس رمز عبور پیچیده و دوره ای است. پسورد ترکیبی قوی را انتخاب کنید و ان را بصورت دوره ای (مثلاً هفته ای یکبار) تغییر دهید. مثال برای یک پسورد خوب: p3Rs!AnwH0)oO1iIs ۴- کاربران غیرفعال یا قدیمی ممکن است به دلایل مختلف (مانند طراحی سایت, درج مطالب, همکاران قدیمی, دوستان, تیم پشتیبانی و …) نام کاربری و رمز عبوری غیر از admin برای فرد/گروهی ساخته باشید و پس از پایان کار آنرا حذف نکرده باشید! چند دقیقه وقت بگذارید و این مورد را بررسی کنید. ۵- قالب ها و پلاگین های بلا استفاده همانطور که می دانید چندین هزار پلاگین و قالب مختلف برای وردپرس وجود دارد. صرف نظر از نوع آن, ممکن است برخی از پلاگین ها یا قالب ها را فقط برای انجام کاری خاص نیاز داشته باشیم. مانند: Importer plugin هر پلاگین و یا قالبی که از آن استفاده نمی شود باید شناسایی و حذف شود. پیشنهاد می کنم در انجام این مرحله دقت لازم را داشته باشید, حذف برخی از پلاگین ها به اشتباه می تواند سایت شما را دچار مشکل کند. ۶- بروز رسانی بروز رسانی (Update), بروز رسانی (Update), بروز رسانی (Update)! سه بار نوشتم که تاکید کرده باشم! نیمی از حملات موفق هکرها ناشی از وجود حفره های امنیتی است که بروز رسانی نشده است. هسته اصلی وردپرس, پلاگین ها و قالب ها همگی بطور منظم به بروز رسانی نیاز دارد. WordPress یکی از پسندیده ترن و راحت ترین سیستم های مدیریت محتوی موجود است که اینکار را بدون داشتن دانشی خاص و با چند کلیک برای شما انجام می دهد. کافی است هر هفته تنها چند دقیقه برای بررسی و انجام اینکار وقت بگذارید. ۷- دسترسی ویرایش فایل در WordPress شاید دیده باشید وقتی با نام کاربری administrator به محیط مدیریتی وردپرس خود وارد می شوید, امکان ویرایش مستقیم برخی قسمت ها از جمله قالب برای شما وجود دارد. این قابلیت علاوه بر سهولت می تواند امکان دسترسی خطرناکی را جهت سوء استفاده به هکرها بدهد. امکان ویرایش فایل (File Editing) را در اسرع وقت غیر فعال (Disable) کنید. ۸- هاستینگ ایزوله صرف نظر از بحث امنیت سرور هاستینگ؛ توصیه می کنم از یک فضای هاست برای چند منظور استفاده نکنید. بارها دیده شده برای صرفه جویی در هزینه و راحتی کار در یک اکانت هاستینگ چند اسکریپت مختلف مانند وردپرس, جوملا, ویبولتن و … نصب و استفاده می شود. اینکار خطر آسیب پذیری و هک شدن از طریق ضعف امنیتی در دیگر اسکریپت ها را برای شما دارد. توصیه می کنم حتی برای Subdomain ها نظیر انچمن های گفتگو (Forum) نیر هاست جداگانه ای تهیه کنید. ۹- پلاگین امنیتی پلاگین های مختلفی وجود دارد که جلوی یکسری حملات شناخته شده را میگیرد و در تامین امنیت وردپرس شما نقش بسزایی دارد. از جمله پلاگین “Shield” که یکی از بهترین و بروزترین پلاگین های امنیتی موجود با امتیاز “۵ ستاره” و قابل اطمینان است. حتماً این پلاگین را نصب و برای امنیت بیشتر تنظیم کنید. این پلاگین کارهای بسیاری برای شما انجام می دهد که در یک مقاله جداگانه آنرا بررسی خداهم کرد. در صورتی که سوال یا مشکلی داشتید در کامنت مطرح کنید, در اسرع وقت پاسخ خواهم داد.

-

- مدیریت محتوا

- امنیت

-

(و 1 مورد دیگر)

برچسب زده شده با :

-

از سوی مرکز ماهر؛ دستورالعمل اقدامات پیشگیرانه از نشت اطلاعات سازمانها منتشر شد

Amin پاسخی ارسال کرد برای یک موضوع در خبرها و تازه های تکنولوژی

هفته گذشته فعالان امنیت سایبری از افشای پایگاه اطلاعات هویتی کاربران برخی سازمانها و شرکتهای دولتی و خصوصی خبر دادند که این اطلاعات در فضای مجازی در حال خرید و فروش است. در همین حال اواسط فروردین ماه نیز نشت اطلاعات شناسنامهای ۸۰ میلیون کاربر ایرانی از طریق سرورهای سازمان ثبت احوال و وزارت بهداشت، افشای بانک اطلاعاتی حاوی اطلاعات شمار زیادی از کاربران ایرانی تلگرام و شماری از کاربران یکی از بازارهای ایرانی نرمافزارهای آیفون، خبرساز شده بود. در این راستا مرکز مدیریت امداد و هماهنگی عملیات رخدادهای رایانه ای اعلام کرد: در هفتههای اخیر، موارد متعددی از نشت اطلاعات مختلف از پایگاههای داده شرکتها و سازمانهای دولتی و خصوصی در فضای مجازی منتشر شد. این موارد در کنار سایر نمونههایی که به طور خصوصی و مسئولانه به این مرکز گزارش میشوند و یا در رصدهای مداوم کارشناسان مرکز ماهر شناسایی میشوند، عمدتا متاثر از فهرست مشترکی از خطاها و ضعفهای امنیتی در پیادهسازی و تنظیمات است. این ضعفها باعث میشوند در برخی موارد دسترسی به دادههای سازمانها و کسب و کارها حتی نیاز به دانش پایهای هک و نفوذ نداشته باشد و با یکسری بررسیها و جستجوهای ساده دادهها افشا میشوند. بیانیه مرکز ماهر درباره افشای داده های شهروندان مرکز ماهر پیرو پرسشهایی که در خصوص اخبار مربوط به افشاء دادههای شهروندان مطرح شده با انتشار بیانیه ای به نکات زیر اشاره کرد: - ارتقا هر سیستمی، از جمله امنیت و حفاظت از دادههای شهروندان نیازمند دریافت بازخوردها و تصحیح آن سیستم است. همچنین مطالبهگری صحیح، نقطه آغازین بهبود و اصلاح هر سیستمی است. - مطابق بند ۵-۱ نظام ملی مقابله با حوادث فضای مجازی کشور، «مسئولیت پیشگیری و مقابله با حوادث فضای مجازی هر دستگاه، بر عهده بالاترین مقام آن دستگاه خواهد بود.» به این ترتیب مسئولیت اصلی در پاسخ به سوالات امنیت بانکهای داده و اطلاعات، در وهله اول بر عهده بالاترین مسئول دستگاه است. - مرکز ماهر بر اساس چارچوبهای قانونی و ماموریتهای محوله، گزارش خود را در خصوص حوادث، صرفا برای مقامات مسئول ارسال میکند؛ هر چند پس از اتمام بحران این مرکز این حق را برای خود قائل است تا به تدوین گزارشهایی عمومی (با حفظ امنیت و حریم خصوصی دادهها ) اقدام کند؛ تا به عنوان وظیفه ذاتی هر جزء از سیستم، با ارائه بازخوردهای مناسب گامی جهت ارتقاء و بهبود نظام حکمرانی داده بردارد. - مرکز ماهر به این اصل اعتقاد دارد که مقابله با آن دسته از حوادث فضای مجازی کشور که منجر به افشاء دادههای شهروندان میشود، باید به صورت متمرکز و کاملا تخصصی، صرفا به یک مرکز مستقل دولتی واگذار شود تا امکان بررسی مستقل، بدون جانبداری، همراه با واکنش سریع و همچنین ایجاد زمینه مناسب برای اطلاعرسانی به موقع و باکیفیت همراه با انباشت دانش امنیت داده برای حفظ منافع ملی فراهم آید. - مرکز ماهر بر اساس وظایف ذاتی و قانونی خود موارد متعددی از این دست را همواره کشف و یا از افراد دلسوزی که به صورت مسئولانه و صادقانه اطلاعرسانی میکنند دریافت میکند. تمام این موارد پس از بررسیهای فنی جهت راستیآزمایی و استخراج شواهد و راهکار مقابله بر اساس چارچوبهای قانونی به صورت محرمانه به صاحبان سرویسها و دادهها اطلاعرسانی میشود و تلاش دارد تا در صورت نیاز برای مقابله با آن اقدام عملیاتی مناسب انجام دهد. - دعوت همیشگی مرکز ماهر از تمام متخصصان و کارشناسان امنیت سایبری این است که در صورت مشاهده هرگونه افشاء غیرمجاز یا آسیبپذیری در سامانههای بومی آن را از طریق کانالهای ارتباطی مرکز ماهر اطلاعرسانی کنند. طبیعتا اعلام عمومی یک داده افشا شده یا یک آسیبپذیری امنیتی از طریق رسانه و شبکههای اجتماعی بدون اطلاع قبلی به خود قربانی یا به نهادهای مسئول مانند مرکز ماهر یا مرکز افتای ریاست جمهوری، حرکت سازنده و همراه با مسئولیت اجتماعی محسوب نمیشود. - به سازمانها و دستگاههای مختلف یادآور میشود که «سکوت، پاسخگویی مناسب نیست؛ بلکه تنها سرمایه اجتماعی را کاهش میدهد»؛ هرچند شهروندان و مطالبهگران از مرجع پاسخگویی آگاهی نداشته باشند. دستورالعمل اقدامات پیشگیرانه از نشت اطلاعات در فضای مجازی در همین حال این مرکز با انتشار دستورالعمل اقدامات پایه ای جهت پیشگیری از نشت اطلاعات سازمان ها و کسب و کارها در فضای مجازی و ارتقای سطح امنیت و حفاظت از حریم خصوصی سامانهها، به نکات زیر تاکید کرده است: - عدم اتصال مستقیم پایگاههای داده به صورت مستقیم به شبکه اینترنت تا حد امکان لازم است دسترسی مستقیم به پایگاههای داده از طریق اینترنت برقرار نشود. یکی از مواردی که باعث این اشتباه بزرگ میشود روال پشتیبانی شرکتهای ارائه دهنده راهکارهای نرمافزاری کاربردی است که برای انجام پشتیبانی ۲۴*۷، مشتریان خود را الزام به برقراری دسترسی مستقیم راه دور از بستر اینترنت به بانکهای اطلاعاتی میکنند. در صورت اجبار شرکتها و سازمانها به این مساله، این دسترسی حتما باید روی یک بستر امن و با استفاده از VPN ایجاد شود. - دقت در راهاندازی پایگاههای داده به ویژه انواع پایگاههای داده NoSQL و اطمینان از عدم وجود دسترسی حفاظت نشده لازم به توجه است بسیاری از موارد نشت اطلاعات مربوط به پایگاههای دادهای است که به طور موقت و جهت انجام فعالیتهای موردی و کوتاه مدت راهاندازی شده است. لازم است اهمیت و حساسیت این نوع پایگاههای داده همتراز پایگاههای اصلی درنظر گرفته شود. - بررسی و غیرفعالسازی قابلیت Directory Listing غیرضروری در سرویس دهندههای وب جهت جلوگیری از دسترسی به فایلها دقت در وضعیت دسترسی به دایرکتوریهای محل بارگذاری دادهها و اسناد توسط کاربران وبسایت نظیر دایرکتوریهای uploads و temp و ... .علاوه بر لزوم کنترل دسترسیها و غیرفعالسازی قابلیت directory listing، لازم است تا حد امکان این اسناد به محل دیگری منتقل شده و از دسترس خارج شوند. - سرویس دهنده رایج و پرکاربرد Microsoft Exchange و Microsoft Sharepoint و Zimbra با توجه به انتشار عمومی آسیبپذیریهای حیاتی و اکسپلویتهای مربوطه طی یکسال گذشته مورد سواستفاده جدی قرار گرفتهاند. در صورت استفاده از این سرویسدهندهها لازم است نسبت به بروز بودن آنها و نصب تمام وصلههای امنیتی منتشر شده اطمینان حاصل شود. - از عدم دسترسی مستقیم از طریق اینترنت به هرگونه سرویس مدیریتی نظیر RDP، iLO، کنسول مدیریت vCenter و ESX، کنسول مدیریت فایروال و ... اطمینان حاصل کنید. این دسترسیها لازم است از طریق سرویس VPN اختصاصی و یا بر اساس آدرس IP مبدا مجاز محدود شوند. - از نگهداری هرگونه نسخه پشتیبان از سیستمها روی سرور وب خودداری کنید - جهت اطمینان از عدم وجود دسترسی به سرویسها و سامانهها به صورت ناخواسته، نسبت به اسکن ساده سرویسهای فعال روی بلوکهای IP سازمان خود به صورت مداوم اقدام کرده و سرویسهای مشاهده شده غیرضروری را از دسترسی خارج کنید این موارد به هیچ عنوان جایگزین فرآیندهای کامل امنسازی و ارزیابی امنیتی نبوده و صرفا برطرف کننده شماری از ضعفهای جدی مشاهده شده هستند. مرکز ماهر اظهار امیدواری کرده است که صاحبان بانکهای اطلاعاتی که دادهها و اطلاعات شخصی مردم به صورت امانت در اختیار آنها است، نه تنها نسبت به حفظ این امانت و حریم خصوصی شهروندان، هم بر اساس قانون و هم بر اساس مسئولیت اجتماعی، حساسیت لازم را داشته باشند و با پاسخگویی مناسب بتوانند امنیت روانی عمومی را نیز فراهم آورند. هفته گذشته فعالان امنیت سایبری از افشای پایگاه اطلاعات هویتی کاربران برخی سازمانها و شرکتهای دولتی و خصوصی خبر دادند که این اطلاعات در فضای مجازی در حال خرید و فروش است. در همین حال اواسط فروردین ماه نیز نشت اطلاعات شناسنامهای ۸۰ میلیون کاربر ایرانی از طریق سرورهای سازمان ثبت احوال و وزارت بهداشت، افشای بانک اطلاعاتی حاوی اطلاعات شمار زیادی از کاربران ایرانی تلگرام و شماری از کاربران یکی از بازارهای ایرانی نرمافزارهای آیفون، خبرساز شده بود. در این راستا مرکز مدیریت امداد و هماهنگی عملیات رخدادهای رایانه ای اعلام کرد: در هفتههای اخیر، موارد متعددی از نشت اطلاعات مختلف از پایگاههای داده شرکتها و سازمانهای دولتی و خصوصی در فضای مجازی منتشر شد. این موارد در کنار سایر نمونههایی که به طور خصوصی و مسئولانه به این مرکز گزارش میشوند و یا در رصدهای مداوم کارشناسان مرکز ماهر شناسایی میشوند، عمدتا متاثر از فهرست مشترکی از خطاها و ضعفهای امنیتی در پیادهسازی و تنظیمات است. این ضعفها باعث میشوند در برخی موارد دسترسی به دادههای سازمانها و کسب و کارها حتی نیاز به دانش پایهای هک و نفوذ نداشته باشد و با یکسری بررسیها و جستجوهای ساده دادهها افشا میشوند. بیانیه مرکز ماهر درباره افشای داده های شهروندان مرکز ماهر پیرو پرسشهایی که در خصوص اخبار مربوط به افشاء دادههای شهروندان مطرح شده با انتشار بیانیه ای به نکات زیر اشاره کرد: - ارتقا هر سیستمی، از جمله امنیت و حفاظت از دادههای شهروندان نیازمند دریافت بازخوردها و تصحیح آن سیستم است. همچنین مطالبهگری صحیح، نقطه آغازین بهبود و اصلاح هر سیستمی است. - مطابق بند ۵-۱ نظام ملی مقابله با حوادث فضای مجازی کشور، «مسئولیت پیشگیری و مقابله با حوادث فضای مجازی هر دستگاه، بر عهده بالاترین مقام آن دستگاه خواهد بود.» به این ترتیب مسئولیت اصلی در پاسخ به سوالات امنیت بانکهای داده و اطلاعات، در وهله اول بر عهده بالاترین مسئول دستگاه است. - مرکز ماهر بر اساس چارچوبهای قانونی و ماموریتهای محوله، گزارش خود را در خصوص حوادث، صرفا برای مقامات مسئول ارسال میکند؛ هر چند پس از اتمام بحران این مرکز این حق را برای خود قائل است تا به تدوین گزارشهایی عمومی (با حفظ امنیت و حریم خصوصی دادهها ) اقدام کند؛ تا به عنوان وظیفه ذاتی هر جزء از سیستم، با ارائه بازخوردهای مناسب گامی جهت ارتقاء و بهبود نظام حکمرانی داده بردارد. - مرکز ماهر به این اصل اعتقاد دارد که مقابله با آن دسته از حوادث فضای مجازی کشور که منجر به افشاء دادههای شهروندان میشود، باید به صورت متمرکز و کاملا تخصصی، صرفا به یک مرکز مستقل دولتی واگذار شود تا امکان بررسی مستقل، بدون جانبداری، همراه با واکنش سریع و همچنین ایجاد زمینه مناسب برای اطلاعرسانی به موقع و باکیفیت همراه با انباشت دانش امنیت داده برای حفظ منافع ملی فراهم آید. - مرکز ماهر بر اساس وظایف ذاتی و قانونی خود موارد متعددی از این دست را همواره کشف و یا از افراد دلسوزی که به صورت مسئولانه و صادقانه اطلاعرسانی میکنند دریافت میکند. تمام این موارد پس از بررسیهای فنی جهت راستیآزمایی و استخراج شواهد و راهکار مقابله بر اساس چارچوبهای قانونی به صورت محرمانه به صاحبان سرویسها و دادهها اطلاعرسانی میشود و تلاش دارد تا در صورت نیاز برای مقابله با آن اقدام عملیاتی مناسب انجام دهد. - دعوت همیشگی مرکز ماهر از تمام متخصصان و کارشناسان امنیت سایبری این است که در صورت مشاهده هرگونه افشاء غیرمجاز یا آسیبپذیری در سامانههای بومی آن را از طریق کانالهای ارتباطی مرکز ماهر اطلاعرسانی کنند. طبیعتا اعلام عمومی یک داده افشا شده یا یک آسیبپذیری امنیتی از طریق رسانه و شبکههای اجتماعی بدون اطلاع قبلی به خود قربانی یا به نهادهای مسئول مانند مرکز ماهر یا مرکز افتای ریاست جمهوری، حرکت سازنده و همراه با مسئولیت اجتماعی محسوب نمیشود. - به سازمانها و دستگاههای مختلف یادآور میشود که «سکوت، پاسخگویی مناسب نیست؛ بلکه تنها سرمایه اجتماعی را کاهش میدهد»؛ هرچند شهروندان و مطالبهگران از مرجع پاسخگویی آگاهی نداشته باشند. دستورالعمل اقدامات پیشگیرانه از نشت اطلاعات در فضای مجازی در همین حال این مرکز با انتشار دستورالعمل اقدامات پایه ای جهت پیشگیری از نشت اطلاعات سازمان ها و کسب و کارها در فضای مجازی و ارتقای سطح امنیت و حفاظت از حریم خصوصی سامانهها، به نکات زیر تاکید کرده است: - عدم اتصال مستقیم پایگاههای داده به صورت مستقیم به شبکه اینترنت تا حد امکان لازم است دسترسی مستقیم به پایگاههای داده از طریق اینترنت برقرار نشود. یکی از مواردی که باعث این اشتباه بزرگ میشود روال پشتیبانی شرکتهای ارائه دهنده راهکارهای نرمافزاری کاربردی است که برای انجام پشتیبانی ۲۴*۷، مشتریان خود را الزام به برقراری دسترسی مستقیم راه دور از بستر اینترنت به بانکهای اطلاعاتی میکنند. در صورت اجبار شرکتها و سازمانها به این مساله، این دسترسی حتما باید روی یک بستر امن و با استفاده از VPN ایجاد شود. - دقت در راهاندازی پایگاههای داده به ویژه انواع پایگاههای داده NoSQL و اطمینان از عدم وجود دسترسی حفاظت نشده لازم به توجه است بسیاری از موارد نشت اطلاعات مربوط به پایگاههای دادهای است که به طور موقت و جهت انجام فعالیتهای موردی و کوتاه مدت راهاندازی شده است. لازم است اهمیت و حساسیت این نوع پایگاههای داده همتراز پایگاههای اصلی درنظر گرفته شود. - بررسی و غیرفعالسازی قابلیت Directory Listing غیرضروری در سرویس دهندههای وب جهت جلوگیری از دسترسی به فایلها دقت در وضعیت دسترسی به دایرکتوریهای محل بارگذاری دادهها و اسناد توسط کاربران وبسایت نظیر دایرکتوریهای uploads و temp و ... .علاوه بر لزوم کنترل دسترسیها و غیرفعالسازی قابلیت directory listing، لازم است تا حد امکان این اسناد به محل دیگری منتقل شده و از دسترس خارج شوند. - سرویس دهنده رایج و پرکاربرد Microsoft Exchange و Microsoft Sharepoint و Zimbra با توجه به انتشار عمومی آسیبپذیریهای حیاتی و اکسپلویتهای مربوطه طی یکسال گذشته مورد سواستفاده جدی قرار گرفتهاند. در صورت استفاده از این سرویسدهندهها لازم است نسبت به بروز بودن آنها و نصب تمام وصلههای امنیتی منتشر شده اطمینان حاصل شود. - از عدم دسترسی مستقیم از طریق اینترنت به هرگونه سرویس مدیریتی نظیر RDP، iLO، کنسول مدیریت vCenter و ESX، کنسول مدیریت فایروال و ... اطمینان حاصل کنید. این دسترسیها لازم است از طریق سرویس VPN اختصاصی و یا بر اساس آدرس IP مبدا مجاز محدود شوند. - از نگهداری هرگونه نسخه پشتیبان از سیستمها روی سرور وب خودداری کنید - جهت اطمینان از عدم وجود دسترسی به سرویسها و سامانهها به صورت ناخواسته، نسبت به اسکن ساده سرویسهای فعال روی بلوکهای IP سازمان خود به صورت مداوم اقدام کرده و سرویسهای مشاهده شده غیرضروری را از دسترسی خارج کنید این موارد به هیچ عنوان جایگزین فرآیندهای کامل امنسازی و ارزیابی امنیتی نبوده و صرفا برطرف کننده شماری از ضعفهای جدی مشاهده شده هستند. مرکز ماهر اظهار امیدواری کرده است که صاحبان بانکهای اطلاعاتی که دادهها و اطلاعات شخصی مردم به صورت امانت در اختیار آنها است، نه تنها نسبت به حفظ این امانت و حریم خصوصی شهروندان، هم بر اساس قانون و هم بر اساس مسئولیت اجتماعی، حساسیت لازم را داشته باشند و با پاسخگویی مناسب بتوانند امنیت روانی عمومی را نیز فراهم آورند.-

- فناوری_اطلاعات

- اخبار

-

(و 3 مورد دیگر)

برچسب زده شده با :

-

كلاهبرداری های متعددی از طریق اینترنت انجام می شود كه موجب به سرقت رفتن اطلاعات محرمانه بسیاری می گردد. این امر سبب شده شركت ها و افرادی كه از طریق اینترنت مبادلات خود را انجام میدهند مجبور باشند تمامی جوانب امنیت را در نظر بگیرند. رمز عبور، نام كاربری، اطلاعات اعتباری و ... اطلاعات محرمانه ای هستند که افرادی همچون هكرها آن ها را از طریق اینترنت و ایمیل به دست می آورند و به این امر فیشینگ و یا دزدی الكترونیكی گویند. یکی از روش های رایج در فیشینگ ارسال آدرس های غیر واقعی و جعلی از طریق ایمیل برای افراد است این آدرس ها همانند سایت های اصلی است با این تفاوت كه یک یا دو حرف آن كم یا زیاد است. در فیشینگ افراد اطلاعات محرمانه خود را در وب سایت های جعلی که کاملا شبیه وب سایت های اصلی است، وارد می كنند. در واقع فیشینگ از ضعف امنیتی یك وب سایت برای سرقت اطلاعات افراد استفاده می كند. برای اولین بار فیشینگ در سال 1987 معرفی شد. حملات وب، حملات فیشینگ و نرم افزارهای جاسوسی خسارات بسیاری به اشخاص و شرکت ها وارد می کنند که در بسیاری از موارد جبران آنها امکان پذیر نیست . در گزارشی كه توسط شرکت امنیتی وب روت مبنی بر حملات فیشینگ ارائه شده بود. این گزارش نشان می داد در سال 2012 از هر 10 شرکت و سازمان، 8 مورد از آن ها مورد حملاتی از طریق سرویس های وب قرار گرفته اند . این سرقت ها حتی از طریق درگاه های بانك ها نیز صورت می گیرد. به عنوان مثال اگر شما قصد خریداری شارژ را از اینترنت داشته باشید ابتدا می بایست وارد سایت بانك مربوطه شوید. همواره به آدرس سایت دقت داشته باشید چرا كه به راحتی می توان از این راه كلاهبرداری كرد. در شكل بالا درگاه ورودی بانك را مشاهده می كنید كه می توان به خرید پرداخت. این سایت می تواند به راحتی موجب دستكاری هكرها شده و از اطلاعات شما سوء استفاده كنند. دو تصویر بالا كاملا شبیه یكدیگر هستند که کمتر کسی به تفاوت آن ها پی می برد. همواره می بایست به آدرسی كه وارد می كنید مطمئن باشید توجه به URL سایت نیز می تواند تاثیر داشته باشد به عبارتی در ابتدای آدرس سایت می بایست عبارت //:https نوشته شده باشد. به طور كلی می توان گفت كه نحوه كار فیشینگ به این صورت است كه ابتدا كاربر را از طریق ایمیل و یا آگهی های تبلیغاتی ترغیب می كنند تا به این صفحه سایت های قلابی وارد شود. سپس از كاربر درخواست می شود تا اطلاعاتی را مانند اطلاعات كارت اعتباری كه حساس و مهم هستند را آنجا وارد كند. با وارد كردن این اطلاعات توسط كاربر فیشرها می توانند به این اطلاعات دسترسی داشته باشند. یكی از ترفندهای فیشینگ تمركز بر یك كاربر خاص یا یك حوزه خاص در یك تشكیلات (كارخانه و یا شركت اطلاعاتی) است فیشینگ به دو دسته تقسیم می شود: فیشینگ كلاسیك و فیشینگ دسكتاپ **در نوع اول یا همان فیشینگ كلاسیك، صفحه ای در مقابل كاربر قرار می گیرد كه شبیه صفحه لاگین یک سایت شناخته شده است که در آن یك كد خاص تعبیه شده است که آنچه شما در قسمت نام کاربری و رمز عبور وارد می کنید را به طور مخفیانه و بدون اطلاع شما برای هکر می فرستد. ** در نوع دوم یا دسکتاپ فیشینگ كه جدیدتر از فیشینگ است، تفاوت هایی وجود دارد. مهم ترین تفاوت دسكتاپ فیشینگ با فیشینگ معمولی در آدرس صفحه ای كه دارای كد مخرب است این آدرس هیچ تفاوتی با آدرس سایت اصلی ندارد در حالی كه در فیشینگ كلاسیك فرد با كمی دقت می توانست متوجه این تفاوت شود. به طور كلی می توان این دو نوع فیشینگ را به صورت زیر دسته بندی كرد: ** فیشینگ كلاسیك از طریق آدرس آن قابل شناسایی است اما در فیشینگ دسكتاپ اینطور نیست. ** فیشینگ كلاسیك نیازی به آی پی خاص ندارد اما در دسكتاپ فیشینگ به آی پی و دامنه خاصی نیاز است. ** احتمال كمتری وجود دارد تا فیشینگ كلاسیك توسط آنتی ویروس شناسایی شود اما آنتی ویروس ها با احتمال بالاتری می توانند دسكتاپ فیشینگ را شناسایی كنند. به گفته یكی از كارشناسان، یكی از ترفندهای فیشینگ تمركز بر یك كاربر خاص یا یك حوزه خاص در یك تشكیلات (كارخانه و یا شركت اطلاعاتی) است. شروع این كار توسط یك نامه جعلی اتفاق می افتد. نامه جعلی كه ظاهرا هیچ مشكل غیرقانونی نداردکه از طرف یكی از اعضای حوزه مربوطه ارسال می شود و موضوع در آن طوری نوشته شده است كه این طور به نظر برسد كه شخص فرستنده تنها به شخص گیرنده اعتماد دارد و از او كمك می خواهد و خواسته است تا او رمز یا رمزهای عبور را برایش بفرستد. سوتیتر: نحوه كار فیشینگ به این صورت است كه ابتدا كاربر را ترغیب می كنند تا به این صفحه سایت های قلابی وارد شود. سپس از كاربر درخواست می شود تا اطلاعاتی را مانند اطلاعات كارت اعتباری را آنجا وارد كند در این روش نام یك شخص حقیقی را ذكر می كنند و گاهی از كاربر می خواهند كه به دلیل خاصی اطلاعات خود را آپدیت كرده و یا درستی آنها را بررسی كند. با استفاده از این روش سوء استفاده كنندگان وارد سیستم امن شبكه یك شركت و یا یك تشكیلات می شوند. **در اولین قدم می بایست سیستم خود را به آنتی ویروس و دیوار آتش مجهز كنید. ** در صورتی كه می خواهید اطلاعات مهم خود را در اختیار مسئولین وب سایت ها قرار دهید بهتر است فقط از طریق سایت هایی که دارای پروتکل https هستند و یا تلفن همراه این كار را انجام دهید. ** از بازکردن لینک هایی كه در Spam ایمیل شما قرار دارند و فایلهای ضمیمه شده که از طرف افراد ناآشنا ارسال شده اند، خودداری نمایید. ** اطلاعات مالی خود را هیچ گاه از طریق ایمیل حتی به نزدیک ترین فرد نیز ارسال نکنید.

-

در این مطلب 10 نکته مهم و ضروری را به همراه اطلاعات و توضیحات بیشتر مطرح می کنیم. هر روز اخبار جدیدی در مورد حملات و تهدیدات رایانه ای منتشر می شود. این تهدیدات شامل ویروس های جدید و یا انواع هک و نفوذ در سیستم های رایانه ای است. در این بخش به چند نکته که در رابطه با امنیت رایانه اهمیت اساسی دارند به صورت مختصر پرداخته می شود. یک کاربر در صورت رعایت این نکات می تواند تا حدود زیادی از حفظ امنیت سیستم رایانه ای خود مطمئن باشد. استفاده از نرم افزارهای محافظتی و به روز نگه داشتن آنها از وجود ضد ویروس بر روی دستگاه خود اطمینان حاصل کنید. این نرم افزارها برای محافظت از رایانه در برابر ویروس های شناخته شده به کار می روند و در صورت استفاده از آنها کاربر نیاز به نگرانی در مورد ویروس ها نخواهد داشت. در شرایطی که روزانه ویروس های جدید تولید شده و توزیع می شوند، نرم افزارهای ضد ویروس برای تشخیص و از بین بردن آنها باید به صورت منظم آپدیت شوند. برای این کار می توان به وب سایت شرکت تولید کننده ضد ویروس مراجعه کرد و اطلاعات لازم در مورد نحوه به روز رسانی و نیز فایل های جدید را دریافت نمود. باز نکردن نامه های دریافتی از منابع ناشناس این قانون ساده را پیروی کنید، «اگر فرستنده نامه را نمی شناسید، نسبت به نامه و پیوست های آن بسیار با دقت عمل نمایید». هرگاه یک ایمیل مشکوک دریافت کردید بهترین عمل حذف کل ایمیل به همراه پیوست های آن می باشد. برای امنیت بیشتر حتی اگر فرستنده نامه آشنا باشد هم باید با احتیاط عمل کرد. ممکن است دوست شما به صورت تصادفی ویروسی را برای شما فرستاده باشد. ویروس I Love You دقیقا به همین صورت میلیون ها رایانه را در سراسر دنیا آلوده نمود. تردید نکنید ایمیل های مشکوک را پاک کنید. هرکسی که از رایانه استفاده میکند باید اطلاعات کافی در مورد امنیت داشتهباشد. چگونگی استفاده از ضدویروسها و بهروز رسانی آنها، روش گرفتن وصلههای امنیتی و نصب آنها و چگونگی انتخاب کلمه عبور مناسب از جمله موارد ضروری میباشد استفاده از کلمات عبور مناسب کلمه عبور تنها در صورتی دسترسی غریبه ها به منابع موجود را محدود می کند که حدس زدن آن به سادگی امکان پذیر نباشد. کلمات عبور خود را در اختیار دیگران قرار ندهید و از یک کلمه عبور در بیشتر از یک جا استفاده نکنید. در این صورت اگر یکی از کلمات عبور شما لو برود همه منابع در اختیار شما در معرض خظر قرار خواهند گرفت. قوانین طلایی برای انتخاب کلمه عبور شامل موارد زیر است: کلمه عبور حداقل باید شامل 8 حرف بوده، حتی الامکان کلمه ای بی معنی باشد. در انتخاب این کلمه اگر از حروف کوچک بزرگ و اعداد استفاده شود مانند xk27D5Gu در اینصورت ضریب امنیت بالاتر خواهد رفت. به صورت منظم کلمات عبور قبلی را عوض نمایید. کلمه عبور خود را در اختیار دیگران قرار ندهید. محافظت از رایانه در برابر نفوذ با استفاده از دیواره آتش دیواره آتش حائلی مجازی بین سیستم رایانه ای و دنیای بیرون ایجاد می نماید. این محصول به دو صورت نرم افزاری و سخت افزاری تولید می شود و برای حفاظت رایانه های شخصی و نیز شبکه ها به کار می رود. دیواره آتش داده های غیر مجاز و یا داده هایی که به صورت بالقوه خطرناک می باشند را فیلتر کرده و سایر اطلاعات را عبور می دهد. علاوه بر این حفاظ در شرایطی که رایانه به اینترنت وصل است، مانع دسترسی افراد غیر مجاز به رایانه می شود. برای بهره بردن از فایروال از آنتی ویروس های اینترنت سکوریتی استفاده کنید. عدم اشتراک منابع رایانه با افراد غریبه سیستم های عامل این امکان را برای کاربران خود فراهم می آورند که با هدف اشتراک گذاری فایل، دسترسی دیگران را از طریق شبکه و یا اینترنت به دیسک سخت محلی فراهم آورند. این قابلیت امکان انتقال ویروس از طریق شبکه را فراهم می آورد. از سوی دیگر در صورتی که کاربر دقت کافی را در به اشتراگ گذاشتن فایل ها به عمل نیاورد، امکان مشاهده فایل های خود را به دیگرانی که مجاز نیستند فراهم می کند. بنابراین در صورتی که نیاز واقعی به این قابلیت ندارید به اشتراک گذاری فایل را متوقف نمایید. قطع اتصال به اینترنت در مواقع عدم استفاده به خاطر داشته باشید که بزرگراه دیجیتال یک مسیر دوطرفه است و اطلاعات ، ارسال و دریافت می شوند. قطع اتصال رایانه به اینترنت در شرایطی که نیازی به آن نیست احتمال اینکه کسی به دستگاه شما دسترسی داشته باشد را از بین می برد. تهیه نسخه پشتیبان از داده ها همواره برای از بین رفتن اطلاعات ذخیره شد بر روی حافظه دستگاه خود آمادگی داشته باشید. امروزه تجهیزات سخت افزاری و نرم افزاری متنوعی برای تهیه نسخه های پشتیبان توسعه یافته اند که با توجه به نوع داده و اهمیت آن می توان از آنها بهره گرفت. بسته به اهمیت داده باید سیاستگذاری لازم انجام شود. در این فرایند تجهیزات مورد نیاز و زمان های مناسب برای تهیه پشتیبان مشخص می شوند. علاوه بر این باید همواره دیسک های Start Up را در دسترس داشته باشید تا در صورت وقوع اتفاقات نامطلوب بتوانید در اسرع وقت سیستم را بازیابی نمایید. گرفتن منظم وصله های امنیتی بیشتر شرکت های تولید کننده نرم افزار هر از چندگاهی نرم افزارهای به روزرسان و وصله های امنیتی جدیدی را برای محصولات خود ارائه می نمایند. با گذر زمان، اشکالات جدید در نرم افزارهای مختلف شناسایی می شوند که امکان سو استفاده را برای هکرها به وجود می آورند. پس از شناسایی هر اشکالی، شرکت تولید کننده محصول اقدام به نوشتن وصله های مناسب برای افزایش امنیت و از بین بردن راه های نفوذ به سیستم می کنند. این وصله ها بر روی وب سایت های شرکت ها عرضه می شوند و کاربران باید برای تامین امنیت سیستم خود همواره آخرین نسخه های وصله ها را گرفته و بر روی سیستم خود نصب کنند. برای راحتی کاربران ابزارهایی توسعه داده شده اند که به صورت اتوماتیک به سایت های شرکت تولید کننده محصولات وصل شده و لیست آخرین وصله ها را دریافت می کنند. سپس با بررسی سیستم موجود نقاط ضعف آن را شناسایی و به کاربر اعلام می شود.به این ترتیب کاربر از وجود آخرین نسخه های به روز رسان آگاه می شود. بررسی منظم امنیت رایانه در بازه های زمانی مشخص وضعیت امنیتی سیستم رایانه ای خود را مورد ارزیابی قرار دهید. انجام این کار در هرسال حداقل دوبار توصیه می شود. بررسی پیکر بندی امنیتی نرم افزارهای مختلف شامل مرورگرها و حصول اطمینان از مناسب بودن تنظیمات سطوح امنیتی در این فرآیند انجام می شود.پیشنهاد میکنیم برای بررسی امنیت سیستم خود از ابزار OPSWAT Security Score بهره ببرید. آگاهی از نحوه برخورد با رایانه های آلوده هرکسی که از رایانه استفاده می کند باید اطلاعات کافی در مورد امنیت داشته باشد. چگونگی استفاده از ضد ویروس ها و به روز رسانی آنها، روش گرفتن وصله های امنیتی و نصب آنها و چگونگی انتخاب کلمه عبور مناسب از جمله موارد ضروری می باشد.

-

-

- configserver

- firewall

-

(و 2 مورد دیگر)

برچسب زده شده با :

.jpg.e5eba2c0bfb8426b6d9bc12dbd4a23fa.jpg)