-

تعداد ارسال ها

144 -

تاریخ عضویت

-

آخرین بازدید

-

روز های برد

1

تمامی مطالب نوشته شده توسط saeed

-

سایت وزرت اطلاعات در مقاله ای جامع، موارد مهم و اساسی را در پی شناخت و بررسی بد افزارهای رایانه ای عنوان کرد. بیشتر کسانی که با اینترنت سر و کار دارند با اسمهایی نظیر ویروس، تروجان، کرمها و ... آشنا هستند. تقریبا نیمی از صاحبان مشاغل در سراسر جهان در سال 2009 به دلیل بی توجهی به افزایش ضریب امنیت سیستمهای خود به انواع کرم و ویروس اینترنتی آلوده شدند. هکرها و ویروس نویسان نیز با اطلاع از کم توجهی و اهمال مردم، بدافزارهای خود را به گونهای طراحی میکنند که به راحتی قادر به بروز آسیبهای کاملاً غیرقابل پیشبینی در سیستم رایانه اشخاص شوند. آشنایی با انواع بدافزارها و روشهای تکثیرشاندر مقابله با آنها حائز اهمیت است. بدافزارها (Malware malicious software) ابزارهای بد نیتی هستند که بهصورت مخفیانه وارد سیستم کاربر میشوند و اعمال خاص خود را روی دادههای قربانی انجام میدهند که ممکن است خساراتی به بار آورند و به علت آنکه معمولاً کاربر را آزار میدهند یا خسارتی بهوجود میآورند، به این نام مشهورند. Malware واژهای عمومی برای معرفی انواع ویروسها، کرمها، ابزارهای جاسوسی، تروآ و ... است که هر کدام به نوعی برای صدمه زدن به سیستمهای رایانهای یا سرقت اطلاعات کاربران طراحی شدهاند. یک برنامه بر اساس نیت خالق آن به عنوان یک بدافزار شناخته میشود. البته اشکالات برنامهنویسی نرم افزارها که ممکن است به رایانه آسیب برسانند جزو این دستهبندی قرار نمیگیرند. بد افزارها را میتوان به دو دسته عمده تقسیم کرد: 1.بد افزارهای مستقل که بدون نیاز به برنامه دیگری توسط سیستم عامل اجرا میشوند مثل تروجانها 2.بدافزارهای نیازمند میزبان که به تنهایی نمیتوانند فعال شوند همانند ویروسها با توجه به پیشرفت تکنولوژی بدافزارها نیز شدیداً رو به رشد هستند. آشنایی با انواع بدافزارها و روشهای تکثیر و نوع عملکرد آنان حائز اهمیت بوده که در اینجا به انواع آن اشاره میگردد. الف. ویروسها (virus): ویروسهای رایانهای ابزاری هستند که تروریستها یا هکرهای بدخواه میتوانند برای از کار انداختن سیستمهای کاربران از آنها استفاده کنند. واژه ویروس اغلب بهجای بدافزار بهکار میرود و کاربران هر نوعی از بدافزارها را با نام ویروس میشناسند در صورتیکه ویروس یکی از انواع بدافزارهاست و معنای خاص خودش را دارد. خصوصیات: برنامههایی که خود را کپی کرده و رایانه را آلوده میکنند. از یک فایل به فایل دیگر گسترش پیدا میکنند. در نهایت وقتی فایلها کپی شوند یا بهاشتراک گذاشته شوند، از یک رایانه به رایانه دیگر منتقل میشوند. یک برنامه بر اساس نیت خالق آن به عنوان یک بدافزار شناخته میشود. البته اشکالات برنامهنویسی نرم افزارها که ممکن است به رایانه آسیب برسانند جزو این دستهبندی قرار نمیگیرند اغلب ویروسها یا “برنامههای خود همانندساز” خودشان را به فایلهای اجرایی میچسبانند و تا زمانی که فایل اجرا نشود خطری برای سیستم ندارند. بعد از اجرای فایل آلوده به ویروس، ویروس قبل از آنکه آسیبی به سیستم شما وارد کند به تکثیر خودش فکر میکند! به عبارتی درون هر ویروس برنامهای برای پیدا کردن فایلهایی که میتواند آلوده کند وجود دارد و پس از آلوده کردن فایلهای مورد نظرش اهداف تخریبی خود را دنبال میکند. مثلاً فایلی را پاک یا هارد شما را فرمت میکند. یا همچون CIH[1] برای از کار انداختن کامل رایانه طراحی شدهاند، البته تمامی ویروسها به این شکل خطرناک نیستند. ویروسهای رایانهای به این دلیل ویروس نامیده میشوند که رفتارشان به ویروسهای بیولوژیک نزدیک است. همانند ویروسهای بیولوژیکی از میزبانی به میزبان دیگر منتقل میشود. یک ویروس رایانهای هم برای تکثیر خود باید بر روی یک برنامه قرار گیرد یعنی نیازمند یک میزبان است و به تنهایی خطری ندارد. ب.آسبهای تروآ (Trojan horses): خصوصیات : برنامههایی هستند که در قالب یک برنامه مفید( به شکلهای: عکس، یک فایل صوتی، یک فایل Setup و .... )، قانونی و بی خطر خود را جلوه میکنند در پشت برنامهها امکاناتی برای دسترسی غیرمجاز به سیستم کاربر را فراهم میکنند شامل کدهای مخرب هستند. در بسیاری از موارد، تروجان یک در پشتی برای ورود به رایانه شما ایجاد میکند که به کمک آن رایانه از راه دور قابل کنترل خواهد شد. تفاوت عمده میان ویروس و تروجان در این است که تروجان خودش را تکثیر نمیکند و کافیست فقط یک بار توسط کاربران مبتدی و کم تجربه روی رایانه نصب شود. وقتی رایانهای به تروآ آلوده شد؛ میتواند توسط هکرها از راه دور کنترل شود( همانند تماشای صفحه مانیتور کاربر) یا برای اهداف مختلفی مورد سوء استفاده قرار گیرد، (سرقت اطلاعات شخصی (مثل رمز عبور کارتهای اعتباری و بانکی)، استفاده برای حملات (DoS)[2] به وب سایتها، منبعی برای ارسال هرزنامه[3].) ت.جاسوسها (spyware): اگر بخواهیم جاسوسافزارها را در یک جمله تعریف کنیم، میتوانیم بگوییم جاسوسافزار عبارتست از: «برنامهای برای کسب درآمد سازنده نرمافزار از پولهای شما». خصوصیات: برنامههایی هستند که روی رایانه نصب شده و بدون اطلاع کاربر به گردآوری اطلاعات آن میپردازند و در نهایت نیز بهطور مخفیانه این اطلاعات را برای سازنده نرمافزار ارسال میکنند. جاسوسها معمولاً سیستم کاربر را از بین نمیبرند. در حقیقت بسیاری از مردم بدون اینکه آگاه باشند مدت زیادی را با جاسوسافزارها سپری میکنند عموماً وقتی یک جاسوس روی رایانه نصب باشد احتمال وجود چند جاسوس دیگر نیز وجود دارد. یکی از نشانههای آلوده بودن رایانه به جاسوسافزار، کاهش محسوس سرعت رایانه است. جاسوسافزارها به شکلهای مختلفی وجود دارند: برخی از آنها با ثبت کلیدها و عبارات نوشته شده توسط کاربر، رمز عبورها را سرقت میکنند (keylogger)، برخی دیگر عادتهای جستوجوی شما را زیر نظر میگیرند. و برخی دیگر فقط رمز عبور و شماره کارت اعتباری شما را سرقت میکنند. اغلب ویروسها یا “برنامههای خود همانندساز” خودشان را به فایلهای اجرایی میچسبانند و تا زمانی که فایل اجرا نشود خطری برای سیستم ندارند. بعد از اجرای فایل آلوده به ویروس، ویروس قبل از آنکه آسیبی به سیستم شما وارد کند به تکثیر خودش فکر میکند! ث.کرمها (worms): برنامههایی هستند که از طریق شبکه خود را روی رایانههای مختلف کپی میکنند. خصوصیات: معمولاً از حفرههای امنیتی موجود در سیستم عامل برای انتقال از رایانهای به رایانه دیگر کمک میگیرند. در واقع کرمها از طریق شبکه به زور خود را به کامپیوتر کاربر میرسانند. یکی از عمومیترین کارهایی که کرمها انجام میدهند نصب یک در پشتی (Backdoor) بر روی سیستم آلوده به کرم میباشد. از این طریق نویسنده کرم، کامپیوتر آلوده را بدون اطلاع صاحب آن از راه دور کنترل میکند. وقتی سیستم شما به این نوع بدافزارها مبتلا شود، ممکن است به صورت خودکار و خیلی سریع، با استفاده از آدرسهای پست الکترونیکی دوستان و آشنایانتان که در ADRESS BOOK ایمیل شما وجود دارد نامههایی حاوی از نسخه بدافزار ارسال کنید. به این دلیل که دائماً در حال افزایش هستند به آنها کرم گفته میشود. کرمها بهخاطر سرعت انتشار بسیار زیاد در شبکه و آلودهسازی تمام رایانههایی که در مسیر حرکتشان وجود دارد یکی از شایعترین انواع بدافزارها هستند که بهطور اشتباه توسط بسیاری از کاربران، ویروس نامیده میشوند. مثلاً برخی از کرمهای مشهور همچون کرم ILOVEYOU توسط فایل پیوست نامههای الکترونیکی پخش شده و خسارتهای مالی بسیار زیادی را نیز به بار آوردهاند یا کرم SQL Slammer کل شبکه اینترنت را برای مدت کوتاهی با افت سرعت مواجه کرد.

-

4 ویژگی امنیتی در ویندوز سرور 2008 جانشین و نسل بعدی ویندوز سرور 2003 مایکروسافت، با نامی موسوم به Longhorn شکل گرفت و بصورت رسمی با نام ویندوز سرور 2008 شناخته می شود. در مقاله قبل به طور مختصر به دو ویژگی مهم امنیتی در ویندوز سرور 2008 پرداختیم. در این مقاله دو ویژگی دیگر را بیان می کنیم. NAP ؛ چالشی برای داشتن یک شبکه ی سالم و امن در محیط های متصل به شبکه و تغییرپذیر امروز، پروسه جلوگیری از دسترسی های غیر مجاز و یا امکان نفوذ احتمالی کامپیوترهای غیرمجاز و ناامن خارجی به شبکه ی درونی سازمان ها و شرکت ها، چالشی همیشگی بوده است. سرویس محافظت از دسترسی به شبکه یا Network Access Protection (NAP) یک ساختار جدید است که به مدیران شبکه این اجازه را خواهد داد که بصورت پویا و در لحظه، بر روی دسترسی کامپیوتر ها به شبکه، از طریق تعریف کردن یکسری قوانین موسوم به قوانین سلامت سیستم ها (System Health Rules)، محدودیت هایی را ایجاد نمایند. NAP سه مرحله ی زیر را برای اجرای این پروسه ارائه می دهد: معتبر کردن موقعیت سلامت (Health State Validation) : تعریف کردن یکسری مشخصات مورد نیاز و چک کردن صحت وجود این پارامترها در مورد هر کامپیوتری که به شبکه سازمان متصل می شود. (مثلا داشتن برنامه آنتی ویروس به روز). قبول سیاست سلامت (Health Policy Compliance) : در اختیار گذاشتن یکسری منابع برای کامپیوترهای فاقد بعضی پارامترهای مشخص شده، که این اجازه را به آنان می دهد که بتوانند پارامترهای مورد نیازشان برای گرفتن اجازه دسترسی به شبکه را کسب کنند. ( مثلا وصل شدن به یک سرور و یا یک دسترسی خاص مثل اینترنت، برای بروز کردن پایگاه داده ی آنتی ویروس) دسترسی محدود (Limited Access) : در اختیار گذاشتن دسترسی محدود به منابع شبکه برای کامپیوترهایی که پارامترهای مورد نیاز برای اخذ اجازه ورود به شبکه را دارا نبودند و امکان اخذ پارامترها را بوسیله ی منابع در اختیار گذاشته شده که در مرحله ی قبل ذکر شد را نیز نداشتند. NAP تا حد زیادی باعث کاهش بار کاری کامپیوترهای خانگی برای بروز ماندن کامپیوترها با آخرین برنامه های امنیتی می باشد. NAP همچنین به کامپیوتر های ریموت و یا سیار در شبکه اجازه ی دسترسی به منابع موجود در شبکه را خواهد داد، در عین حال که احتمال نفوذ و سرقت احتمالی داده ها را از طریق کامپیوتر های خارجی و گذری در شبکه را تا حد زیادی کاهش می دهد. همه سیستم عامل های جدید مایکروسافتی به شما قابلیت های امنیتی بیشتر از نیازتان را ارائه می دهند. برنامه نویسان مایکروسافت مرتباً از کمبودهای ورژن های قبلی سیستم عامل های تولید شده آگاه شده و بصورت موازی به تصحیح، بهبود و درعین حال حفظ ثبات این قابلیت ها می پردازند ASLR ؛ یک قابلیت امنیتی پیشرفته ی اضافه شده دیگر فضای آدرس دهی تصادفی (Address Space Layout Randomization) : یک مکانیزم برنامه ریزی امنیتی می باشد، برای حفاظت در برابر کلیه استفاده های رایج از بافر در زمان اجرا. بصورت خلاصه، ASLR لود شدن کدها در حافظه سیستم عامل را بصورت رندوم درمی آورد. در نتیجه، این مکانیزم هرگونه بهره برداری و استفاده از مکان لود شدن در حافظه، در زمان اجرا را بیهوده می سازد، چراکه کدهای مورد استفاده برای حمله هیچ راهی برای پیش بینی مکان حافظه که کدهای باینری در آن مقصد لود می شود را نخواهند داشت. ASLR در بسیاری از محیط های سیستم عاملی مختلف استفاده می شود و بعنوان یکی از مکانیزم های امنیتی موثر شناخته می شود. بعلاوه، ASLR بصورت پیشفرض در ویندوزهای سرور 2008 و ویستا و 7 فعال می باشد. سایر پیشرفت ها و بهبودهای امنیتی دیگر در ویندوز سرور 2008 شامل یک مدیریت یکپارچه دامنه پیشرفته با قابلیت های بهینه شده ی تشخیص هویت، Certificate و مدیریت حق دسترسی یا Right و مد کنترل دامنه، برای دامین سرورهای ریموت می باشد. همچنین در سرویس دسترسی (Terminal Service) نیز می توان به پیشرفتی در زمینه توانایی به اشتراک گذاشتن تنها یک نرم افزار کاربردی (Application) واحد به جای به اشتراک گذاشتن کل دسکتاپ و اجازه ی برقراری ارتباط ریموت بصورت امن از طریق Https اشاره کرد. افزایش امنیت در IIS و پشتیبانی از پروتکل رمز نگاری 256-bit AES برای تایید هویت با پروتکل (Kerberos) نیز شامل این تغییرات و بهبودهای امنیتی می باشد. همه سیستم عامل های جدید مایکروسافتی به شما قابلیت های امنیتی بیشتر از نیازتان را ارائه می دهند. برنامه نویسان مایکروسافت مرتباً از کمبودهای ورژن های قبلی سیستم عامل های تولید شده آگاه شده و بصورت موازی به تصحیح، بهبود و درعین حال حفظ ثبات این قابلیت ها می پردازند.

-

نقض حریم خصوصی در اینستاگرام اگر به عکاسی روی موبایل و اشتراک آنها در شبکههای اجتماعی علاقه دارید، مطمئنا با اینستاگرام که چند وقتی میشود به مالکیت فیسبوک درآمده است، آشنا هستید. اوایل سال جاری میلادی هنگامی که فیسبوک بهطور رسمی خبر از خرید شبکه اجتماعی اینستاگرام را داد، گزارشهایی نیز مبنی بر پیشنهاد توییتر برای خرید این سرویس پیش از آن تاریخ، منتشر شدند. این گزارشها بیان میکردند توییتر در مذاکره خود موفق به راضی کردن مدیران اینستاگرام نشده. اما حالا، نیویورک تایمز با انتشار مطلبی، از جنبههای دیگر این موضوع پرده برداشته است. کوین سیستروم در آگوست گذشته رسما اعلام کرده بود که پیش از پیشنهاد فیسبوک، هیچ گونه پیشنهاد رسمی دیگری را برای خرید سرویسش از طرف شرکتی دریافت نکرده است. اما گزارشات اخیر نشان میدهند که او بهطور شفاهی پیشنهاد 525 میلیون دلاری توییتر برای خرید اینستاگرام را پذیرفته بود اما چند هفته بعد، اتفاقات عجیب دیگری رخ داد و مارک زاکربرگ با پیشنهاد 1 میلیارد دلاری خود توانست این شبکه را از آن خود نماید. گزارش منتشر شده اذعان میکند گفتگوهای انجام شده بین سیستروم و توییتر تماما در خارج از دفاتر رسمی این دو شرکت و در جایی مانند رستورانها انجام شده است. در آن بین نیز مدیر اینستاگرام یک فرم از مشخصات کلی قرارداد را از توییتر دریافت کرد اما آنرا پیش خود نگه نداشت. مارک زاکربرگ با پیشنهاد 1 میلیارد دلاری خود توانست این شبکه را از آن خود نماید در صورتی که این موضوع حقیقت داشته باشد، احتمال ایجاد مشکلات قانونی برای کوین سیستروم وجود خواهد داشت. حال این اپلیکیشن به تازگی قانون حریم خصوصی خود را تغییر داده و این تغییر پیامدها و بازخوردهای مختلفی را در پی داشته است. از جمله اینکه،بسیاری از کاربران تصور میکنند این برنامه قصد فروش عکسهایشان را دارد که البته این موضوع از سوی اینستاگرام تکذیب شده است. البته باید بدانید که بر اساس این تغییرات، اینستاگرام میتوانست اطلاعات کاربران را در اختیار فیسبوک و شرکتهای تبلیغاتی قرار دهد. اما در این رابطه، کوین سیستروم با اشاره به سه نکته تبلیغات در اینستاگرام، حق مالکیت و تنظیمات حریم خصوصی گفت، مشخص خواهد شد قرار است چه اتفاقی برای عکسهای کاربران بیفتد. سیستروم - مدیر اینستاگرام - در وبلاگ این شرکت نوشته است: قصد ما از تغییر قانون حریم خصوصی، همکاری با شرکتهای تبلیغاتی بود. اما به اشتباه این مساله توسط بسیاری از کاربران اینگونه تفسیر شد که ما قصد فروش عکسهای آنها به دیگران را داریم. این درست نیست و استفاده از «کلمات پیچیده» در متن قانون جدید باعث برداشت اشتباه کاربران شده است. به طور واضح باید بگویم که ما قصد فروش عکسهای شما را نداریم. منظور اصلی ما این بود که ... سیستروم در ادامه مطلبی که خودش در وبلاگ اینستاگرام نوشته توضیح میدهد: ایده تبلیغات اینستگرام برای هر دو گروه کاربران و برندها مفید است. آنها میتوانند عکسها و اکانتهای خود را برای پیرویهای معنادار و مرتبط ترویج دهند. اگر شرکتی بخواهد خودش را در اینستاگرام نشان بدهد، فعالیت کاربران، همچون دنبال کردن آن اکانت، به سایرین نمایش داده میشود به طوریکه دیگران میتوانند ببینند چه کسی آن شرکت را دنبال میکند. به عبارت دیگر، اگر شما دنبال کننده یک برند دوچرخه در اینستگرام باشید، تصویر شما و این حقیقت که شما دنبال کننده آن شرکت هستید برای دیگر کاربران نمایش داده خواهد شد. سیستروم همچنین به این مشکل که آیا عکسهای کاربران در تبلیغات استفاده خواهد شد نیز اشاره کرد و گفت: «ما برنامهای برای این کار نداریم.» جنجال پیش آمده بخاطر تغییر قوانین حریم خصوصی اینستاگرام تا جایی پیش رفت که طی روزهای گذشته تعدادی از حسابهای معروف برندهای بزرگ نیز این شبکه را تهدید به ترک و عدم فعالیت در آن کرده بودند مسایل دیگر چیزی از مندرجات کاربران تغییر نکرده است. «اینستگرام هیچ گاه ادعایی مبنی بر مالکیت عکسهای شما را نداشته است ...» در مورد تنظیمات امنیتی نیز هیچ چیزی تغییر نکرده است. سیستروم بیان کرده است: «تنظیمات اینکه چه کسی میتواند عکسهای شما را ببیند تغییری نکرده است. اگر عکس خود را به صورت محرمانه و خصوصی تنظیم کردهاید، اینستگرام آن را فقط برای افرادی که شما اجازه دیدنش را به آنها دادهاید، نشان میدهد.» جنجال پیش آمده بخاطر تغییر قوانین حریم خصوصی اینستاگرام تا جایی پیش رفت که طی روزهای گذشته تعدادی از حسابهای معروف برندهای بزرگ نیز این شبکه را تهدید به ترک و عدم فعالیت در آن کرده بودند.

-

چه كسی اینترنت شما را میدزدد؟ استفاده از اینترنت با مودم بیسیم بسیار لذتبخش است اما باتوجه به آنكه كابلی در میان نیست، مسیر اتصال به شبكه برای شما قابل مشاهده نبوده درنتیجه شما نمیتوانید متوجه شوید فقط خودتان به این شبكه متصل هستید یا افراد دیگری هم همزمان درحال استفاده از اینترنت شما هستند! این روزها بسیاری از كاربران از اینترنت ADSL در منزل یا محل كارشان استفاده میكنند و اغلب نیز مودمهای دارای قابلیت وایرلس را مورد استفاده قرار میدهند تا بتوانند در بخشهای مختلف منزل یا محل كار بدون نیاز به كابل و با استفاده از لپتاپ شخصی خود به اینترنت دسترسی داشته باشند. استفاده از اینترنت با مودم بیسیم بسیار لذتبخش است اما باتوجه به آنكه كابلی در میان نیست، مسیر اتصال به شبكه برای شما قابل مشاهده نبوده درنتیجه شما نمیتوانید متوجه شوید فقط خودتان به این شبكه متصل هستید یا افراد دیگری هم همزمان درحال استفاده از اینترنت شما هستند! این مشكل در بسیاری از آپارتمانها مشاهده میشود و كاربران در پایان هر دوره از اشتراك اینترنت خود با مشكل كمبود پهنای باند مواجه میشوند، در صورتیكه اطمینان دارند بهنحو مطلوبی از پهنای باند موجود استفاده كردهاند! دوست دارید در شبكه وایرلس نیز به همه چیز نظارت داشته باشید و دستگاههای متصل به شبكه برای شما قابل مشاهده باشند؟ نرمافزار Who's On My Wif به همین منظور طراحی شده است. به كمك این برنامه میتوانید براحتی تمامی دستگاههای متصل به شبكه وایرلس خود را مشاهده كرده و درصورت لزوم مانع اتصال دستگاههای غیرمجاز به شبكه خود شوید. روش كار این نرمافزار بهاین شكل است كه ابتدا شبكه شما را بررسی كرده و همه دستگاههای متصل به شبكه را به شما نمایش میدهد. در این مرحله شما باید مشخص كنید كدام دستگاهها مورد تائید و كدام دستگاهها برای شما ناشناس است. این مشكل در بسیاری از آپارتمانها مشاهده میشود و كاربران در پایان هر دوره از اشتراك اینترنت خود با مشكل كمبود پهنای باند مواجه میشوند، در صورتیكه اطمینان دارند بهنحو مطلوبی از پهنای باند موجود استفاده كردهاند! پس از مشخص شدن دستگاههای مورد تائید، نرمافزار بهطورخودكار در بازههای زمانی 5 تا 10 دقیقه شبكه را بررسی كرده و در صورت مشاهده دستگاهی غیر از دستگاههای تائید شده در اتصال اولیه، با اعلام هشدار، شما را از وجود دستگاه ناشناس باخبر میكند. در این مرحله شما باید به فكر چاره باشید و در اولین اقدام رمز اتصال به شبكه وایرلس خود را تغییر دهید؛ زیرا ممكن است لورفتن رمز اتصالتان موجب ورود غیرمجاز كاربران دیگر به شبكه و استفاده بدون اجازه از اینترنت شما باشد!

-

نگاهی نو به امنیت در آی تی (قسمت اول) تعریف امنیت از نظر واژه نامه Webster یعنی احساس آرامش بدون ترس و تشویش. امروزه با پیشرفت علوم مختلف و مخصوصا صنعت آی تی نیاز به داشتن محیطی امن به منظور انجام کلیه امور یک ضرورت بسیار مهم می باشد. در این مقاله سعی بر توضیح و بحث پیرامون امنیت در آی تی و شبکه شده است. امنیت دو قسم دارد Feeling ( بعد احساسی): بخش احساسی شامل تفکر و اطمینان از امن بودن بستر آی تی مانند شبکه داخلی دارید. این احساس می تواند درست و یا نادرست باشد. بعنوان مثال صرف داشتن یک آنتی و یروس بر روی سیستم و یا شبکه دلیل بر اطمینان از ویروسی نشدن آن نیست. زیرا ممکن است آنتی ویروس فقط نصب باشد و مشکلی در بروز رسانی آن وجود داشته باشد. مثال دیگر داشتن دیواره آتش در شبکه است که معمولا باعث اطمینان خاطر کاربران و مدیران شبکه می شود در حالی که پیکربندی نادرست بر روی دیواره آتش می تواند صدمات جبران ناپذیری را بر سیستم ها وارد نماید. بعبارت ساده تر می توان گفت که ما امن نیستیم ولی احساس امنیت می کنیم. Realistic (بعد واقعی): این قسم از امنیت دقیقا برعکس حالت احساسی می باشد. یعنی ضریب امنیتی ما در حد مطلوب است ولی این احساس در ما وجود ندارد و موجب درگیری ذهن مدیران امنیتی و شبکه و در حالت بد کاربران سیستم ها می باشد. حال چرا در بحث امنیت چنین احساس می شود؟ دلیل این نوع تفکر حالت Transparent بودن امنیت می باشد. یعنی اکثر کارها و تنظیماتی که در زمینه امنیت بر روی سیستم ها و شبکه انجام می شود جنبه فیزیکی نداشته و قابل لمس نمی باشد و این خود این حس عدم امنیت در سیستم ها را تقویت می نماید. بعنوان مثال زمانیکه یک سیستم چک کردن اثر انگشت به منظور ورود به سازمان وجود داشته باشند و یا داشتن نگهبان با وسیله های حفاظتی در یک سازمان حس امنیت را به صورت واقعی در ذهن کاربران ایجاد می کند. حال شما بالاترین ضریب امنیتی را در سیستم ها پیاده سازی کنید آیا این حس به کاربر دست می دهد که سیستمش امن باشد؟ خیر! بسیاری از سازمان ها براین باورند که داشتن فقط یک آنتی ویروس و یک دیواره آتش آنها را از بسیاری از خطرات امن نگه می دارد و هیچ وقت به تنظیمات و پیکربندی های آنها توجه نمی کنند حال چه کنیم که حس امن بودن در سازمان بین مدیران و کاربران فراهم شود؟ در اولین قدم می بایست کلیه سیاست های امنیتی را برای کاربران شرح داد. ارائه دفترچه های بسیار کوچک و توضیع بین کاربران، درج خبر و توضیح در سایت های داخلی سازمان، زدن اعلامیه در تابلو اعلانات سازمان و در بهترین حالت برگزاری کلاس های لازم به منظور آشنائی و توضیح برای مدیران و کاربران سازمان راه حل های مفید و نتیجه گذاری برای این امر می باشد. در این ضمینه چه چیزهائی را می بایست توضیح داد؟ جلسات توضیح پیرامون امنیت بدلیل داشتن موارد بسیار زیاد تخصصی و نا آشنائی بسیاری از مدیران و کارکنان سازمان،یک جلسه خشک و غیر جداب می باشد،لذا می بایست در زمان مشخص و کم کلیه مطالب طوری پوشش داده شود که از نگاه کاربر هم قابل درک و هم جذاب به نظر برسد.دلیل انجام موارد امنیتی، چگونگی انجام آن،تلاش ها برای رسیدن به این نتیجه به منظور پیاده سازی آن در سازمان،نتیجه پیاده سازی آن مواردی است که می بایست در این جلسات در مورد آن با زبان ساده و قابل درک برای حاضرین در جلسه گفته شود. اینکه کاربر بداند در مقابل چه خطراتی امین شده و این سیاست های امنیتی چه سودی برای وی سازمان دارد خود حس اشتیاق به کارکرد و آسودگی خاطر برای وی به ارمغان میاورد. سه بعد اصلی امنیت در آی تی در شکل زیر مثلث معروف امنیت وجود دارد که هر ضلع آن بیانگر مبحث و قابلیتی به منظور امن کردن و ایجاد احساس امنیتی می باشد. Confidentiality یا محرمانگی به منظور نگه داشتن صحیح اطلاعات از دسترسی های غیر مجاز و حفظ حریم خصوصی آن می باشد. این امر هم باید بصورت فیزیکی و هم بصورت منطقی انجام شود. بعنوان مثال: **استفاده از تعریف سطح دسترسی (ACL) بمنظور جلوگیری از دسترسی های غیر مجاز ** استفاده از نام کاربری و پسورد به منظور دسترسی به منابع سازمان ** رمز نگاری اطلاعات با استفاده از الگوریتم های قوی Integrity یا یکپارچگی به منظور حفظ اطلاعات از گزند تغییر و یا آلوده شدن؛ به تعبیر کلی تر در آی تی. یکپارچگی کلیه اجزاء و هماهنگ بودن آنها به منظور انجام کار می باشد. مانند اینکه همه چی بخوبی کارکند ولی لینک های ارتباطی قطع باشد. حال به مثال هائی در این ضمینه می پردازیم: **رمزنگاری اطلاعات به منظور انتقال **شناسائی دو طرف به منظور ارسال و دریافت ** مدیریت و رصد کلیه سرویس ها به منظور یکپارچه بودن و نبود اختلال در سیستم ها Availability یا در دسترس بودن بدین معنی می باشد که سیستم برای افراد مجاز می بایست در شرایط تعیین شده همیشه قابل دسترس بوده و سرویس های موجود همیشه بصورت کامل به کلیه درخواست ها پاسخ دهند. نگهداری سیستمی بدین شکل در ظاهر بسیار ساده بنظر می رسد ولی در عمل بسیار مشکل می باشد زیرا عوامل زیادی در دسترس بودن یک سیستم را تحت الشعاع قرار می دهد: **تجهیزات سخت افزاری ** برق و سیستم های مولد آن **حملات بر علیه سرویس های یک سیستم **اختلال ناشی در پیکربندی های نادرست سیستم های آی تی به تنهائی مشکلی ندارند. مشکل زمانی پیش میاید که کاربران مشکل دار شروع به فعالیت های خرابکارانه می کنند موارد تفکر اشتباه درباره امنیت همانطور که در ابتدای مقاله درباره دو قسم امنیت توضیح داده شد که شامل بحث احساسی و واقعی امنیت بود، ذکر تفکرات اشتباه در این زمینه هم لازم است. بسیاری از سازمان ها براین باورند که داشتن فقط یک آنتی ویروس و یک دیواره آتش آنها را از بسیاری از خطرات امن نگه می دارد و هیچ وقت به تنظیمات و پیکربندی های آنها توجه نمی کنند زیرا این علم برای آنها وجود ندارد که پیکربندی اشتباه گاه می تواند مخرب باشد و نتیجه عکس دهد. پس صرف داشتن چنین محصولاتی تضمینی برای امنیت سیستم ما نیست. همچنین امنیت یک سیستم مفهوم می باشد نه یک محصول؛ و مکمل سیستم آی تی می باشد. سیستم های آی تی به تنهائی مشکلی ندارند. مشکل زمانی پیش میاید که کاربران مشکل دار شروع به فعالیت های خرابکارانه می کنند. بسیاری از کاربران با دانستن ضعف یک سیستم در صورتی ناراضی بودن و یا از حس کنجکاوی شروع به انجام فعالیت هائی می کنند که سیستم مذکور قادر به انجام آن نیست و یا کاربران به منظور عدم پذیرش سیاست های سازمان شروع به استفاده از ابزارهای غیر مجاز می کنند. با توجه به موارد فوق می توان نتیجه گرفت که در دنیای آی تی امنیت یک سیستم و مفهوم کلی به منظور تکمیل و برطرف نمودن ضعف های پیش آمده آی تی می باشد نه یک یا چند محصول.

-

چند نوع شبکه داریم؟ توپولوژی شبکه تشریحکننده نحوه اتصال کامپیوترها در یک شبکه به یکدیگر است. پارامترهای اصلی در طراحی یک شبکه، قابل اعتماد بودن و مقرونبهصرفه بودن است. درواقع پیکربندی یا آرایش شبکهای که از طریق اتصالات بین وسایل یک یا بین دو یا بیش از دو LAN تشکیل میشود را توپولوژیهای شبکه گویند. انواع توپولوژی Bus توپولوژی- Ring توپولوژی- Star توپولوژی- Hybrid توپولوژی- Mesh توپولوژی BUS Topology (توپولوژی خطی یا اتوبوسی) نوعی پیکربندی برای یک شبکه محلی که در آن تمام گره ها به یک خط ارتباطی اصلی متصل می شوند. هر گره در یک شبکه خطی بر فعالیت خط نظارت دارد. پیامها توسط تمامی گره ها آشکار می شوند اما تنها گره یا گره های مورد نظر آنها رامی پذیرند گره ای که به درستی عمل نمی کند ارتباطش متوقف می شود، اما وقفه ای در عملیات به وجود نمی آورد. در واقع در یک شبکه خطی چندین کامپیوتر به یک کابل بنام اتوبوسی متصل می شوند. در این توپولوژی، رسانه انتقال بین کلیه کامپیوترها مشترک است. یکی از مشهورترین قوانین نظارت بر خطوط ارتباطی در شبکه های محلی اترنت است. توپولوژی اتوبوس از متداولترین توپولوژی هایی است که در شبکه محلی مورد استفاده قرار می گیرد. سادگی، کم هزینه بودن و توسعه آسان این شبکه، از نقاط قوت توپولوژی اتوبوسی می باشد. نقطه ضعف عمده این شبکه آن است که اگر کابل اصلی که بعنوان پل ارتباطی بین کامپیوترهای شبکه می باشد قطع شود، کل شبکه از کار خواهد افتاد. Ring Topology (توپولوژی حلقوی) نوعی شبکه محلی که وسایل (گره ها) در آن در یک حلقه بسته به یکدیگر متصل می شوند. پیام ها در این نوع شبکه در یک جهت از گره ای به گره دیگر انتقال می یابند. وقتی گره ای پیام را دریافت می کند ابتدا نشانی مقصد آن را بررسی می کند، اگر نشانی پیام با نشانی گره یکسان باشد گره پیام را می پذیرد، در غیر اینصورت سیگنال را از نو تولید و پیام را برای گره بعدی ارسال می کند. افزودن گره های جدید به دلیل بسته بودن حلقه دشوار است. در این توپولوژی کلیه کامپیوترها به گونه ای به یکدیگر متصل هستند که مجموعه آنها یک حلقه را می سازد. کامپیوتر مبدا اطلاعات را به کامپیوتری بعدی در حلقه ارسال نموده و آن کامپیوتر آدرس اطلاعات را برای خود کپی می کند، آنگاه اطلاعات را به کامپیوتر بعدی در حلقه منتقل خواهد کرد و به همین ترتیب این روند ادامه پیدا می کند تا اطلاعات به کامپیوتر مبدا برسد. سپس کامپیوتر مبدا این اطلاعات را از روی حلقه حذف می کند. نقاط ضعف توپولوژی فوق عبارتند از: *اگر یک کامپیوتر از کار بیفتد، کل شبکه متوقف می شود. * به سخت افزار پیچیده نیاز دارد و کارت شبکه آن گران قیمت است. * برای اضافه کردن یک ایستگاه به شبکه باید کل شبکه را متوقف کرد. نقاط قوت توپولوژی فوق عبارتند از : * نصب شبکه با این توپولوژی ساده است. * توسعه شبکه با این توپولوژی به راحتی انجام می شود. * در این توپولوژی از کابل فیبر نوری می توان استفاده کرد. Star Topology (توپولوژی ستاره ای) یک شبکه محلی که در آن هر وسیله (گره) به صورت پیکربندی ستاره ای شکل به یک کامپیوتر مرکزی متصل می شود. این شبکه عموما از یک کامپیوتر مرکزی (هاب) که پایانه هایی احاطه شده است تشکیل می شود. شبکه های متوسط و بزرگ اغلب از توپولوژی ستاره ای استفاده می کنند. در این پیکربندی از کابل و سخت افزار بیشتری استفاده می شود اما مدیریت آن آسانتر و احتمال خرابی آن کمتر است. در پیکربندی ستاره ای هر کامپیوتر به یک هاب متصل میشود. یک سر کابل به کارت شبکه یک کامپیوتر متصل می شود و سر دیگر آن به هاب که نقطه اتصال مرکزی کابل کشی شبکه را نزد هم می کند متصل می شود. هاب ها به اندازه های مختلف عرضه می شوند و مدلهای پیشرفته آنها میتواند خطا های موجود در سیگنالها را تقویت کند. آماده سازی توپولوژی ستاره ای آسان است و و عیب یابی در آن آسانتر از شبکه باس است چرا که یک کابل آسیب دیده تنها به روی یک کامپیوتر تاثیر می گذارد. توپولوژی ستاره ای به کابل بسیار زیاد و یک هاب نیاز دارد. تمامی اینها منجر به بالا رفتن هزینه شبکه می شود با این مزیت که این روش بسیار مفید است. مزایای توپولوژی STAR * سادگی سرویس شبکه. توپولوژی STAR شامل تعدادی از نقاط اتصالی در یک نقطه مرکزی است. ویژگی فوق تغییر در ساختار و سرویس شبکه را آسان می نماید. * در هر اتصال یک دستگاه. نقاط اتصالی در شبکه ذاتاً مستعد اشکال هستند. در توپولوژی STAR اشکال در یک اتصال، باعث خروج آن خط از شبکه و سرویس و اشکال زدائی خط مزبور است. عملیات فوق تاثیری در عملکرد سایر کامپیوترهای موجود در شبکه نخواهد گذاشت. * کنترل مرکزی و عیب یابی. با توجه به این مسئله که نقطه مرکزی مستقیماً به هر ایستگاه موجود در شبکه متصل است، اشکالات و ایرادات در شبکه بسادگی تشخیص و مهار خواهند گردید. * روش های ساده دستیابی. هر اتصال در شبکه شامل یک نقطه مرکزی و یک گره جانبی است. در چنین حالتی دستیابی به محیط انتقال حهت ارسال و دریافت اطلاعات دارای الگوریتمی ساده خواهد بود. توپولوژی شبکه تشریحکننده نحوه اتصال کامپیوترها در یک شبکه به یکدیگر است. پارامترهای اصلی در طراحی یک شبکه، قابل اعتماد بودن و مقرونبهصرفه بودن است معایب توپولوژی STAR * زیاد بودن طول کابل. بدلیل اتصال مستقیم هر گره به نقطه مرکزی، مقدار زیادی کابل مصرف می شود. با توجه به اینکه هزینه کابل نسبت به تمام شبکه، کم است، تراکم در کانال کشی جهت کابل ها و مسائل مربوط به نصب و پشتیبنی آنها بطور قابل توجهی هزینه ها را افزایش خواهد داد. * مشکل بودن توسعه. اضافه نمودن یک گره جدید به شبکه مستلزم یک اتصال از نقطه مرکزی به گره جدید است. با اینکه در زمان کابل کشی پیش بینی های لازم جهت توسعه در نظر گرفته می شود، ولی در برخی حالات نظیر زمانی که طول زیادی از کابل مورد نیاز بوده و یا اتصال مجموعه ای از گره های غیر قابل پیش بینی اولیه، توسعه شبکه را با مشکل مواجه خواهد کرد. * وابستگی به نقطه مرکزی. در صورتی که نقطه مرکزی (هاب) در شبکه با مشکل مواجه شود، تمام شبکه غیرقابل استفاده خواهد بود. توپولوژی ترکیبی (Hybrid) این توپولوژی ترکیبی است از چند شبکه با توپولوژی متفاوت که توسط یک کابل اصلی بنام استخوان بندی "Back bone" به یکدیگر مرتبط شده اند. هر شبکه توسط یک پل ارتباطی "Bridg" به کابل استخوان بندی متصل می شود. توپولوژی توری (Mesh) در این توپولوژی هر کامپیوتری مستقیماً به کلیه کامپیوترهای شبکه متصل می شود. مزیت این توپولوژی آن است که هر کامپیوتر با سایر کامپیوتر ها ارتباطی مجزا دارد. بنابراین، این توپولوژی دارای بالاترین درجه امنیت و اطمینان می باشد. اگر یک کابل ارتباطی در این توپولوژی قطع شود، شبکه همچنان فعال باقی می ماند. در واقع یک شبکه ارتباطی که در آن دویا بیش از دو مسیر برای هر گره وجود دارد. از نقاط ضعف اساسی این توپولوژی آن است که از تعداد زیادی خطوط ارتباطی استفاده می کند، مخصوصاً زمانی که تعداد ایستگاه ها افزایش یابند. به همین جهت این توپولوژی از نظر اقتصادی مقرون به صرفه نیست.

-

پنج تفکر اشتباه در مورد امنیت شبکههای بیسیم شاید شما هم یک مودم وایفای در منزل دارید و از طریق آن به اینترنت متصل میشوید. مسلما برای شارژ کردن آن هم مبلغی را میپردازید. حالا هرچه که سرعت و حجم دانلود بیشتر باشد، تعرفه آن نیز بالاتر خواهد بود. مطمئنا شما دوست ندارید که کسی به شبکه بیسیمتان متصل شده و از طریق شروع به گشتوگذار در اینترنت کند. در این مطلب میخواهیم به پنج طرز فکر غلط در مورد امنیت شبکههای بیسیم اشاره کنیم. ١- استفاده از رمزنگاری نوع WEP به صورت کلی باید گفت که هرچه رمزنگاری یک شبکه قوی تر باشد، عبور کردن از سدهای امنیتی آن مشکل تر می شود. اما همه انواع رمزنگاری نیز باعث امنیت بیشتر شبکه های بی سیم نمی شوند. رمزنگاری نوع WEP یکی از همین نوع رمزنگاری هاست که به راحتی دور زده می شود. در روترهایی که امروزه فروخته می شوند، امکان استفاده از رمزنگاری WEP نیز وجود دارد. اما این قابلیت بیشتر برای دستگاه هایی قرار داده شده است که قدیمی هستند و امکان استفاده از روش های رمزنگاری جدید مثل WPA و WAP2 را ندارند. پس اگر دستگاه شما مشکلی در پشتیبانی از روش های رمزنگاری جدید ندارد، حتما به جای استفاده از WEP از WPA یا WPA2 استفاده کنید (ترجیحا از WPA2 استفاده شود). اما اگر دستگاه شما قدیمی است و تنها از WEP یا WPA پشتیبانی می کند، مثل original Xbox یاNintendo DS ، می توانید با بروز رسانی کردن، پشتیبانی از WPA2 را نیز به دستگاه خود اضافه کنید. ٢- مخفی کردن نام شبکه اکثر روترها به شما اجازه می دهند تا SSID یا همان نام شبکه تان را مخفی کنید. اما SSID برای مخفی شدن طراحی نشده است. اگر SSID را مخفی کرده و سپس به صورت دستی به آن متصل شوید، کامپیوتر شما به صورت مداوم نام شبکه شما را منتشر می کند و به دنبال آن می گردد. حتی زمانی که شما گوشه ی دیگری از کشورتان باشید، کامپیوتر شما هیچ راهی برای متصل شدن به شبکه تان که نزدیک شما قرار دارد پیدا نمی کند و همچنان به دنبال آن خواهد گشت. همین انتشار نام شبکه شما توسط کامپیوترتان به افراد نزدیک تان این اجازه را خواهد داد تا نام شبکه شما را مشاهده کنند. البته روش پنهان کردن SSID به راحتی قابل دور زدن است. در واقع نرم افزاری کنترل ترافیک شبکه های بی سیم می توانند به راحتی SSID مربوط به شبکه شما را تشخیص دهند. ٣- روش فیلتر کردن آدرس های MAC هر دستگاهی دارای یک شناسه منحصر به فرد است که با عنوان Media Access Control address یا همان MAC address شناخته می شود. لپ تاپ، گوشی هوشمند، تبلت، کنسول بازی شما و یا هر چیزی که از شبکه های وای فای پشتیبانی کند، دارای این شناسه می باشد. روتر شما می تواند لیستی از مک آدرس های متصل شده به آن را نمایش دهد. همچنین روترها به شما اجازه می دهند تا مک آدرس ها را فیلتر کرده و مثلا به یک یا چند مورد از آن اجازه دسترسی به شبکه تان را ندهید. مثلا فرض کنید که چند نفر مهمان دارید و از آن خوره های دانلود هستند! می توانید بلافاصله پس از متصل شدن به شبکه تان، مک آدرس دستگاه شان را فیلتر کنید تا نتوانند به شبکه دسترسی پیدا کنند! با این حال این روش نیز چندان باعث بالا رفتن امنیت تان نخواهد شد. شاید در مورد افراد عادی این روش کارساز باشد، اما افراد حرفه ای می توانند ترافیک وای فای شما را شنود کرده و به راحتی مک آدرس هایی که به شبکه شما متصل شده اند را پیدا کند. سپس مک آدرس دستگاه خود را به یکی از مک آدرس های مجاز تغییر دهد و به شبکه شما متصل شود. البته علاوه بر تغییر مک آدرس باید کلمه عبور شبکه شما را هم داشته باشد. بهترین روش برای حفاظت از شبکه شما، استفاده از یک کلمه عبور قدرتمند و همچنین رمزنگاری WPA2 است. بهتر است به توصیه افرادی که تبحر زیادی در زمینه امنیت شبکه ندارند، توجه نکنید این روش شاید مزایایی داشته باشد، اما مسلما معایبی نیز دارد. مثلا اگر یکی از آشنایان شما بخواهد به شبکه تان متصل شود، نیازمند این است که شما در تنظیمات بخش فیلترینگ مک آدرس ها تغییراتی بوجود بیاورید. به نظر من هنوز استفاده از یک کلمه عبور قدرتمند و رمزنگاری WPA2 بهترین روش برای حفاظت در برابر دسترسی غیر مجاز به شبکه تان است. ٤- آی پی آدرس های استاتیک یکی دیگر از باورهای اشتباهی که برخی افراد در مورد شبکه های وای فای دارند این است که استفاده از آی پی آدرس های استاتیک می تواند باعث افزایش امنیت آنها شود. به صورت پیشفرض روترها دارای یک DHCP Sever یکپارچه هستند. هنگامی که شما یک کامپیوتر یا هر دستگاه دیگری را به شبکه تان متصل می کنید، آن دستگاه از روتر شما درخواست یک آدرس آی پی می کند و DHCP Server نیز یک آدرس آی پی به آن دستگاه خواهد داد. شما می توانید DHCP Server روتر خود را غیر فعال کنید. پس از آن هر دستگاهی که بخواهد به شبکه شما وصل شود، روتر به صورت اتوماتیک به آن دستگاه یک آدرس آی پی نخواهد داد. اکنون شما باید یک آدرس آی پی را به صورت دستی در دستگاهی که قصد اتصال به شبکه تان را دارد وارد کنید. اما باید به یک نکته توجه کرد اگر کسی بتواند به یک شبکه بی سیم متصل شود، دیگر برای آن فرد کاری ندارد که یک آدرس آی پی نیز روی دستگاه خود تنظیم کند. ٥- استفاده از کلمات عبور ضعیف همه می دانند که استفاده از کلمات عبور ساده و قابل حدس بسیار خطرناک است. شاید فکر کنید که استفاده از روش رمزنگاری WPA2 باعث امنیت کامل شما خواهد شد. اما حتی اگر از WPA2 نیز به منظور رمزنگاری استفاده کنید ولی کلمه عبورتان ضعیف باشد، هیچ تاثیری در افزایش امنیت شما نخواهد داشت. سعی کنید که کلمه عبور شبکه بی سیم تان کمتر از 8 کراکتر نباشد. چون با استفاده از حملات «دیکشنری» که بر پایه حدس زدن ترکیب کلمات، اعداد و نشانه ها کار می کنند، به راحتی در هم می شکنند. بهتر است که کلمه عبورتان بین 15 تا 20 کراکتر باشد. همچنین این کلمه عبور باید ترکیبی از حروف بزرگ و کوچک، اعداد و نشانه ها باشد تا حدس زدن آن تقریبا غیرممکن شود. نتیجه بهترین روش برای حفاظت از شبکه شما، استفاده از یک کلمه عبور قدرتمند و همچنین رمزنگاری WPA2 است. بهتر است به توصیه افرادی که تبحر زیادی در زمینه امنیت شبکه ندارند، توجه نکنید!

-

Subnetting به زبان ساده سابنتینگ یعنی تقسیم کردن یک رینج آی پی برای این که حداکثر استفاده را از آی پی ها شبکه بکنیم و آی پی ها هدر نرود. سابنتینگ یک مفهوم ساده است. بگذارید با یک مثال شروع کنیم. فرض کنید دو شبکه داریم که در هر شبکه 100 هاست قرار گرفته که می خواهیم هر کدام از این شبکه ها در دو Broadcast دامین جدا قرار بگیرد. اگر شبکه ما از کلاس C باشه پس Subnet Mask به صورت زیر هست. 11111111.11111111.111111111.00000000 ما این شبکه را به دو تا 128 تا تقسیم می کنیم که بتوانیم دو تا برودکست دامین جدا درست کنیم. برای این کار کافیست بیت آخر از اوکتد اول را یک بار 0 و بار دیگر 1 بگذاریم. یعنی 11111111.11111111.11111111.00000000 تا 11111111.11111111.11111111.10000000 و 11111111.11111111.11111111.10000001 تا 11111111.11111111.11111111.11111111 همانطور که می بینید دو تا برودکست دامین جدا برای هرکدام از این 100 هاست ساختیم. بیت اول و آخر برودکست دامین که همانطور که می دانید رزرو شده است. یعنی از 128 تا دو تا کم می شود و هر کدام از این شبکه ها می توانند تا 126 هاست داشته باشند. همیشه اعدادی که بین subnet address و broad cast address میباشند هاستهای قابل قبول هستند این کاری که در بالا کردیم ساده ترین مثال یک سانتینگ ساده از شبکه بود. یعنی تقسیم کردن یک رینج آی پی برای این که حداکثر استفاده را از آی پی های شبکه بکنیم و آی پی ها هدر نرود. زمانی که می خواهیم عملیات subnetting را بر روی یک IP انجام دهیم باید پنج سوال زیر را مد نظر داشته باشیم: 1- چه مقدار subnets می توانیم داشته باشیم 2- چه مقدار هاست در هر subnet موجود است 3- چه subnet هایی قابل قبول هستند 4- تعیین broadcast address 5- چه هاست هایی قابل قبول است در IP 192.168.10.10 و subnet mask 255.255.255.0 می خواهیم 55 هاست (دستگاه) به هم شبکه کنیم، عملیات subnetting به قرار زیر می باشد: به دلیل اینکه IP ما در کلاس C می باشد عملیات subnetting را در بیت آخر انجام می دهیم و آن را بسط می دهیم. 192.168.10.2^7 2^6 2^5 2^4 2^3 2^2 2^1 2^0 با توجه به اینکه 55 هاست میخواهیم و 55 بین 64 و 32 است 6^2 را انتخاب میکنیم در نتیجه 6 بیت به host address تعلق می گیرد و 2 بیت به network address. (2^0=1 , 2^1=2 , 2^2=4 , 2^3=8 , 2^4=16 , 2^5=32 , 2^6=64 , 2^7=128) 1- چه مقدار subnet می توانیم داشته باشیم برای بدست آوردن تعداد subnet از فرمول زیر استفاده می کنیم.n تعداد بیتهای تعلق گرفته به قسمت network address است. 2^n ---> 2^2=4 2- چه مقدار هاست در هر subnet موجود است برای بدست آوردن هاست از فرمول زیر استفاده می کنیم. n تعداد بیت های تعلق گرفته به قسمت Host Address است. 2^n-2 ----> 2^6-2=62 در هر subnet شصت و دو هاست موجود است و 2- همان network address و broadcast address است که not valid هستند. 3- چه subnet هایی قابل قبول هستند برای بدست آوردن subnet های قابل قبول (block size)از فرمول زیر استفاده می کنیم: 256 - subnet mask = block size با توجه به اینکه الگوی استاندارد را به الگوی غیر استاندارد تبدیل کردیم subnet mask به غیر استاندارد تبدیل می شود و به آنCSN Customize Subnet Mask می گوییم طریقه بدست آوردن آن به این صورت است که بیت هایی را که به network address در بیت آخر تعلق دارد را جمع می کنیم 2^7 + 2^6 = 128+64 = 192 ---> CSN 256 - 192 = 64 --> Block size 4- تعیین broad cast address برای هر subnet برودکست آدرس، پیامی است که به تمامی ایستگاه ها توزیع می شود. این آسانترین قسمت است. broadcast address در هر subnet می شود block size - 1 مثلا اگر block size ما 64 باشد، broadcast ما می شود 63 و بطور کامل می شود 192.168.10.63 . 5- چه host هایی قابل قبول است همیشه اعدادی که بین subnet address و broad cast address می باشند هاست های قابل قبول هستند. با توجه به عملیات بالا subnetting به قرار زیر می باشد:

-

كلاهبرداری های متعددی از طریق اینترنت انجام می شود كه موجب به سرقت رفتن اطلاعات محرمانه بسیاری می گردد. این امر سبب شده شركت ها و افرادی كه از طریق اینترنت مبادلات خود را انجام میدهند مجبور باشند تمامی جوانب امنیت را در نظر بگیرند. رمز عبور، نام كاربری، اطلاعات اعتباری و ... اطلاعات محرمانه ای هستند که افرادی همچون هكرها آن ها را از طریق اینترنت و ایمیل به دست می آورند و به این امر فیشینگ و یا دزدی الكترونیكی گویند. یکی از روش های رایج در فیشینگ ارسال آدرس های غیر واقعی و جعلی از طریق ایمیل برای افراد است این آدرس ها همانند سایت های اصلی است با این تفاوت كه یک یا دو حرف آن كم یا زیاد است. در فیشینگ افراد اطلاعات محرمانه خود را در وب سایت های جعلی که کاملا شبیه وب سایت های اصلی است، وارد می كنند. در واقع فیشینگ از ضعف امنیتی یك وب سایت برای سرقت اطلاعات افراد استفاده می كند. برای اولین بار فیشینگ در سال 1987 معرفی شد. حملات وب، حملات فیشینگ و نرم افزارهای جاسوسی خسارات بسیاری به اشخاص و شرکت ها وارد می کنند که در بسیاری از موارد جبران آنها امکان پذیر نیست . در گزارشی كه توسط شرکت امنیتی وب روت مبنی بر حملات فیشینگ ارائه شده بود. این گزارش نشان می داد در سال 2012 از هر 10 شرکت و سازمان، 8 مورد از آن ها مورد حملاتی از طریق سرویس های وب قرار گرفته اند . این سرقت ها حتی از طریق درگاه های بانك ها نیز صورت می گیرد. به عنوان مثال اگر شما قصد خریداری شارژ را از اینترنت داشته باشید ابتدا می بایست وارد سایت بانك مربوطه شوید. همواره به آدرس سایت دقت داشته باشید چرا كه به راحتی می توان از این راه كلاهبرداری كرد. در شكل بالا درگاه ورودی بانك را مشاهده می كنید كه می توان به خرید پرداخت. این سایت می تواند به راحتی موجب دستكاری هكرها شده و از اطلاعات شما سوء استفاده كنند. دو تصویر بالا كاملا شبیه یكدیگر هستند که کمتر کسی به تفاوت آن ها پی می برد. همواره می بایست به آدرسی كه وارد می كنید مطمئن باشید توجه به URL سایت نیز می تواند تاثیر داشته باشد به عبارتی در ابتدای آدرس سایت می بایست عبارت //:https نوشته شده باشد. به طور كلی می توان گفت كه نحوه كار فیشینگ به این صورت است كه ابتدا كاربر را از طریق ایمیل و یا آگهی های تبلیغاتی ترغیب می كنند تا به این صفحه سایت های قلابی وارد شود. سپس از كاربر درخواست می شود تا اطلاعاتی را مانند اطلاعات كارت اعتباری كه حساس و مهم هستند را آنجا وارد كند. با وارد كردن این اطلاعات توسط كاربر فیشرها می توانند به این اطلاعات دسترسی داشته باشند. یكی از ترفندهای فیشینگ تمركز بر یك كاربر خاص یا یك حوزه خاص در یك تشكیلات (كارخانه و یا شركت اطلاعاتی) است فیشینگ به دو دسته تقسیم می شود: فیشینگ كلاسیك و فیشینگ دسكتاپ **در نوع اول یا همان فیشینگ كلاسیك، صفحه ای در مقابل كاربر قرار می گیرد كه شبیه صفحه لاگین یک سایت شناخته شده است که در آن یك كد خاص تعبیه شده است که آنچه شما در قسمت نام کاربری و رمز عبور وارد می کنید را به طور مخفیانه و بدون اطلاع شما برای هکر می فرستد. ** در نوع دوم یا دسکتاپ فیشینگ كه جدیدتر از فیشینگ است، تفاوت هایی وجود دارد. مهم ترین تفاوت دسكتاپ فیشینگ با فیشینگ معمولی در آدرس صفحه ای كه دارای كد مخرب است این آدرس هیچ تفاوتی با آدرس سایت اصلی ندارد در حالی كه در فیشینگ كلاسیك فرد با كمی دقت می توانست متوجه این تفاوت شود. به طور كلی می توان این دو نوع فیشینگ را به صورت زیر دسته بندی كرد: ** فیشینگ كلاسیك از طریق آدرس آن قابل شناسایی است اما در فیشینگ دسكتاپ اینطور نیست. ** فیشینگ كلاسیك نیازی به آی پی خاص ندارد اما در دسكتاپ فیشینگ به آی پی و دامنه خاصی نیاز است. ** احتمال كمتری وجود دارد تا فیشینگ كلاسیك توسط آنتی ویروس شناسایی شود اما آنتی ویروس ها با احتمال بالاتری می توانند دسكتاپ فیشینگ را شناسایی كنند. به گفته یكی از كارشناسان، یكی از ترفندهای فیشینگ تمركز بر یك كاربر خاص یا یك حوزه خاص در یك تشكیلات (كارخانه و یا شركت اطلاعاتی) است. شروع این كار توسط یك نامه جعلی اتفاق می افتد. نامه جعلی كه ظاهرا هیچ مشكل غیرقانونی نداردکه از طرف یكی از اعضای حوزه مربوطه ارسال می شود و موضوع در آن طوری نوشته شده است كه این طور به نظر برسد كه شخص فرستنده تنها به شخص گیرنده اعتماد دارد و از او كمك می خواهد و خواسته است تا او رمز یا رمزهای عبور را برایش بفرستد. سوتیتر: نحوه كار فیشینگ به این صورت است كه ابتدا كاربر را ترغیب می كنند تا به این صفحه سایت های قلابی وارد شود. سپس از كاربر درخواست می شود تا اطلاعاتی را مانند اطلاعات كارت اعتباری را آنجا وارد كند در این روش نام یك شخص حقیقی را ذكر می كنند و گاهی از كاربر می خواهند كه به دلیل خاصی اطلاعات خود را آپدیت كرده و یا درستی آنها را بررسی كند. با استفاده از این روش سوء استفاده كنندگان وارد سیستم امن شبكه یك شركت و یا یك تشكیلات می شوند. **در اولین قدم می بایست سیستم خود را به آنتی ویروس و دیوار آتش مجهز كنید. ** در صورتی كه می خواهید اطلاعات مهم خود را در اختیار مسئولین وب سایت ها قرار دهید بهتر است فقط از طریق سایت هایی که دارای پروتکل https هستند و یا تلفن همراه این كار را انجام دهید. ** از بازکردن لینک هایی كه در Spam ایمیل شما قرار دارند و فایلهای ضمیمه شده که از طرف افراد ناآشنا ارسال شده اند، خودداری نمایید. ** اطلاعات مالی خود را هیچ گاه از طریق ایمیل حتی به نزدیک ترین فرد نیز ارسال نکنید.

-

در این مطلب 10 نکته مهم و ضروری را به همراه اطلاعات و توضیحات بیشتر مطرح می کنیم. هر روز اخبار جدیدی در مورد حملات و تهدیدات رایانه ای منتشر می شود. این تهدیدات شامل ویروس های جدید و یا انواع هک و نفوذ در سیستم های رایانه ای است. در این بخش به چند نکته که در رابطه با امنیت رایانه اهمیت اساسی دارند به صورت مختصر پرداخته می شود. یک کاربر در صورت رعایت این نکات می تواند تا حدود زیادی از حفظ امنیت سیستم رایانه ای خود مطمئن باشد. استفاده از نرم افزارهای محافظتی و به روز نگه داشتن آنها از وجود ضد ویروس بر روی دستگاه خود اطمینان حاصل کنید. این نرم افزارها برای محافظت از رایانه در برابر ویروس های شناخته شده به کار می روند و در صورت استفاده از آنها کاربر نیاز به نگرانی در مورد ویروس ها نخواهد داشت. در شرایطی که روزانه ویروس های جدید تولید شده و توزیع می شوند، نرم افزارهای ضد ویروس برای تشخیص و از بین بردن آنها باید به صورت منظم آپدیت شوند. برای این کار می توان به وب سایت شرکت تولید کننده ضد ویروس مراجعه کرد و اطلاعات لازم در مورد نحوه به روز رسانی و نیز فایل های جدید را دریافت نمود. باز نکردن نامه های دریافتی از منابع ناشناس این قانون ساده را پیروی کنید، «اگر فرستنده نامه را نمی شناسید، نسبت به نامه و پیوست های آن بسیار با دقت عمل نمایید». هرگاه یک ایمیل مشکوک دریافت کردید بهترین عمل حذف کل ایمیل به همراه پیوست های آن می باشد. برای امنیت بیشتر حتی اگر فرستنده نامه آشنا باشد هم باید با احتیاط عمل کرد. ممکن است دوست شما به صورت تصادفی ویروسی را برای شما فرستاده باشد. ویروس I Love You دقیقا به همین صورت میلیون ها رایانه را در سراسر دنیا آلوده نمود. تردید نکنید ایمیل های مشکوک را پاک کنید. هرکسی که از رایانه استفاده میکند باید اطلاعات کافی در مورد امنیت داشتهباشد. چگونگی استفاده از ضدویروسها و بهروز رسانی آنها، روش گرفتن وصلههای امنیتی و نصب آنها و چگونگی انتخاب کلمه عبور مناسب از جمله موارد ضروری میباشد استفاده از کلمات عبور مناسب کلمه عبور تنها در صورتی دسترسی غریبه ها به منابع موجود را محدود می کند که حدس زدن آن به سادگی امکان پذیر نباشد. کلمات عبور خود را در اختیار دیگران قرار ندهید و از یک کلمه عبور در بیشتر از یک جا استفاده نکنید. در این صورت اگر یکی از کلمات عبور شما لو برود همه منابع در اختیار شما در معرض خظر قرار خواهند گرفت. قوانین طلایی برای انتخاب کلمه عبور شامل موارد زیر است: کلمه عبور حداقل باید شامل 8 حرف بوده، حتی الامکان کلمه ای بی معنی باشد. در انتخاب این کلمه اگر از حروف کوچک بزرگ و اعداد استفاده شود مانند xk27D5Gu در اینصورت ضریب امنیت بالاتر خواهد رفت. به صورت منظم کلمات عبور قبلی را عوض نمایید. کلمه عبور خود را در اختیار دیگران قرار ندهید. محافظت از رایانه در برابر نفوذ با استفاده از دیواره آتش دیواره آتش حائلی مجازی بین سیستم رایانه ای و دنیای بیرون ایجاد می نماید. این محصول به دو صورت نرم افزاری و سخت افزاری تولید می شود و برای حفاظت رایانه های شخصی و نیز شبکه ها به کار می رود. دیواره آتش داده های غیر مجاز و یا داده هایی که به صورت بالقوه خطرناک می باشند را فیلتر کرده و سایر اطلاعات را عبور می دهد. علاوه بر این حفاظ در شرایطی که رایانه به اینترنت وصل است، مانع دسترسی افراد غیر مجاز به رایانه می شود. برای بهره بردن از فایروال از آنتی ویروس های اینترنت سکوریتی استفاده کنید. عدم اشتراک منابع رایانه با افراد غریبه سیستم های عامل این امکان را برای کاربران خود فراهم می آورند که با هدف اشتراک گذاری فایل، دسترسی دیگران را از طریق شبکه و یا اینترنت به دیسک سخت محلی فراهم آورند. این قابلیت امکان انتقال ویروس از طریق شبکه را فراهم می آورد. از سوی دیگر در صورتی که کاربر دقت کافی را در به اشتراگ گذاشتن فایل ها به عمل نیاورد، امکان مشاهده فایل های خود را به دیگرانی که مجاز نیستند فراهم می کند. بنابراین در صورتی که نیاز واقعی به این قابلیت ندارید به اشتراک گذاری فایل را متوقف نمایید. قطع اتصال به اینترنت در مواقع عدم استفاده به خاطر داشته باشید که بزرگراه دیجیتال یک مسیر دوطرفه است و اطلاعات ، ارسال و دریافت می شوند. قطع اتصال رایانه به اینترنت در شرایطی که نیازی به آن نیست احتمال اینکه کسی به دستگاه شما دسترسی داشته باشد را از بین می برد. تهیه نسخه پشتیبان از داده ها همواره برای از بین رفتن اطلاعات ذخیره شد بر روی حافظه دستگاه خود آمادگی داشته باشید. امروزه تجهیزات سخت افزاری و نرم افزاری متنوعی برای تهیه نسخه های پشتیبان توسعه یافته اند که با توجه به نوع داده و اهمیت آن می توان از آنها بهره گرفت. بسته به اهمیت داده باید سیاستگذاری لازم انجام شود. در این فرایند تجهیزات مورد نیاز و زمان های مناسب برای تهیه پشتیبان مشخص می شوند. علاوه بر این باید همواره دیسک های Start Up را در دسترس داشته باشید تا در صورت وقوع اتفاقات نامطلوب بتوانید در اسرع وقت سیستم را بازیابی نمایید. گرفتن منظم وصله های امنیتی بیشتر شرکت های تولید کننده نرم افزار هر از چندگاهی نرم افزارهای به روزرسان و وصله های امنیتی جدیدی را برای محصولات خود ارائه می نمایند. با گذر زمان، اشکالات جدید در نرم افزارهای مختلف شناسایی می شوند که امکان سو استفاده را برای هکرها به وجود می آورند. پس از شناسایی هر اشکالی، شرکت تولید کننده محصول اقدام به نوشتن وصله های مناسب برای افزایش امنیت و از بین بردن راه های نفوذ به سیستم می کنند. این وصله ها بر روی وب سایت های شرکت ها عرضه می شوند و کاربران باید برای تامین امنیت سیستم خود همواره آخرین نسخه های وصله ها را گرفته و بر روی سیستم خود نصب کنند. برای راحتی کاربران ابزارهایی توسعه داده شده اند که به صورت اتوماتیک به سایت های شرکت تولید کننده محصولات وصل شده و لیست آخرین وصله ها را دریافت می کنند. سپس با بررسی سیستم موجود نقاط ضعف آن را شناسایی و به کاربر اعلام می شود.به این ترتیب کاربر از وجود آخرین نسخه های به روز رسان آگاه می شود. بررسی منظم امنیت رایانه در بازه های زمانی مشخص وضعیت امنیتی سیستم رایانه ای خود را مورد ارزیابی قرار دهید. انجام این کار در هرسال حداقل دوبار توصیه می شود. بررسی پیکر بندی امنیتی نرم افزارهای مختلف شامل مرورگرها و حصول اطمینان از مناسب بودن تنظیمات سطوح امنیتی در این فرآیند انجام می شود.پیشنهاد میکنیم برای بررسی امنیت سیستم خود از ابزار OPSWAT Security Score بهره ببرید. آگاهی از نحوه برخورد با رایانه های آلوده هرکسی که از رایانه استفاده می کند باید اطلاعات کافی در مورد امنیت داشته باشد. چگونگی استفاده از ضد ویروس ها و به روز رسانی آنها، روش گرفتن وصله های امنیتی و نصب آنها و چگونگی انتخاب کلمه عبور مناسب از جمله موارد ضروری می باشد.

-

معرفی بهترین افزونه کد امنیتی برای وردپرس (کپچا) 1- دانلود افزونه CAPTCHA با عنوان Google Captcha (reCAPTCHA) by BestWebSoft 2- دانلود افزونه CAPTCHA با عنوان Invisible reCaptcha for WordPress 3- دانلود افزونه CAPTCHA با عنوان Login No Captcha reCAPTCHA 4- دانلود افزونه CAPTCHA با عنوان WordPress ReCaptcha Integration 5- دانلود افزونه CAPTCHA حروفی با عنوان Captcha Code 6- دانلود افزونه معادله امنیتی برای وردپرس با عنوان Captcha by BestWebSoft 7- دانلود افزونه کپچا برای فرم تماس 7 – Really Simple CAPTCHA 8- دانلود افزونه کپچا برای فرم تماس 7 – Contact Form 7 Captcha 1- دانلود افزونه CAPTCHA با عنوان Google Captcha (reCAPTCHA) by BestWebSoft یکی از بهترین افزونه کد امنیتی برای وردپرس با بیش از 100 هزار دانلود از مخزن وردپرس با بروزرسانی منظم. ویژگی های افزونه گوگل کپچا BestWebSoft: افزودن گوگل کپچا به: فرم ثبت نام، فرم ورود، فرم بازیابی رمز عبور، فرم دیدگاه ها، فرم تماس و فرم دلخواه مخفی کردن کپچا برای کاربران تایید شده بررسی صحت کلیدها در پیشخوان وردپرس نمایش در تم های مختلف برای ورژن 1 و 2 گوگل کپچا سازگار با افزونه Limit Attempts پشتیبانی از نسخه 1 و 2 گوگل کپچا حذف نمایش کپچا برای یک نقش کاربری خاص امکان اضافه کردن کد دلخواه به افزونه از بخش تنظیمات سازگار با نسخه نهایی وردپرس تنظیمات سریع و ساده برای راه اندازی سریع و بدون نیاز به دستکاری کدها مستندات کامل چند زبانه و پشتیبانی از زبان های راستچین 2- دانلود افزونه CAPTCHA با عنوان Invisible reCaptcha for WordPress این افزونه کپچا برای وردپرس با بیش از 50 هزار دانلود از مخزن وردپرس یکی دیگر از بهترین افزونه کد امنیتی برای وردپرس می باشد. ویژگی های افزونه کپچا Invisible reCaptcha for WordPress: گوگل کپچا مخفی برای وردپرس فرم ورود فرم ثبت نام فرم فراموشی رمز فرم دیدگاه ها گوگل کپچا مخفی برای ووکامرس فرم ورود ووکامرس فرم ثبت نام ووکامرس فرم فراموشی رمز ووکامرس فرم دیدگاه های ووکامرس گوگل کپچا مخفی برای فرم تماس 7 گوگل کپچا مخفی برای گراویتی فرمز گوگل کپچا مخفی برای اولترا کامیونیتی گوگل کپچا مخفی برای BuddyPress 3- دانلود افزونه CAPTCHA با عنوان Login No Captcha reCAPTCHA افزونه کپچای گوگل برای افزودن چک باکس Google No Captcha ReCaptcha به فرم های وردپرس استفاده می شود. این افزونه CAPTCHA در فرم های وردپرس از فعالیت ربات ها جلوگیری می نماید. یک افزونه ساده که انتخاب مناسبی به عنوان افزونه کد امنیتی برای وردپرس می باشد. این افزونه با بروزرسانی منظم و ثبت آمار دانلود بالای 30 هزار از مخزن وردپرس یکی دیگر از پیشنهاد ها می باشد. 4- دانلود افزونه CAPTCHA با عنوان WordPress ReCaptcha Integration این افزونه کپچا وردپرس با پشتیبانی از افزونه های متعدد وردپرسی توانسته محبوبیت خوبی کسب کند. آمار دانلود بیش از 30 هزار از مخزن وردپرس بیانگر اعتماد کاربران به این افزونه می باشد. ویژگی های افزونه کپچای وردپرس WordPress ReCaptcha Integration: حفاظت با گوگل کپچا در فرم های ورود، ثبت نام و دیدگاه های وردپرس پشتیبانی از نسخه جدید ریکپچا و همچنین نسخه قدیم آن پشتیبانی از وردپرس شبکه پشتیبانی از bbPress پشتیبانی از BuddyPress پشتیبانی از AwesomeSupport پشتیبانی از ووکامرس (فرم پرداخت، ورود و ثبت نام) پشتیبانی از Ninja Forms پشتیبانی از cformsII 5- دانلود افزونه CAPTCHA حروفی با عنوان Captcha Code افزونه Captcha Code یک افزونه کپچای حروفی می باشد. یعنی یک افزونه کپچا از نوع تشخیص حروف مخدوش موجود در تصویر می باشد. اضافه کردن کپچا با یکی دیگر از بهترین افزونه کد امنیتی برای وردپرس به: فرم ورود، ثبت نام، بازیابی رمز و دیدگاه ها. آمار دانلود بیش از 20 هزار و بروزرسانی تقریبا منظم. ویژگی های افزونه کپچای حروفی Captcha Code: مدیر سایت می تواند تعیین کند که کپچا در کجاها نمایش داده شود. دیدگاه ها فرم ورود فرم ثبت نام فرم بازیابی رمز مدیر سایت می تواند تعیین کند از چه نوع حروفی در کپچا استفاده شود. حروف کوچک حروف بزرگ ترکیب حروف کوچک و بزرگ مدیر می تواند تعیین کند که چه نوع کپچا استفاده شود. کپچا عددی کپچا حروفی الفبایی کپچا ترکیب حروف و عدد قابل ترجمه ترجمه شده به زبان های مختلف از جمله زبان فارسی 6- دانلود افزونه معادله امنیتی برای وردپرس با عنوان Captcha by BestWebSoft افزونه Captcha by BestWebSoft یک افزونه معادله امنیتی برای وردپرس می باشد. این افزونه پیشتر با نام توسعه دهنده simplywordpress توسعه یافته بود. در نسخه قبلی از افزونه با آمار فوق العاده بالای 200 هزار بهترین افزونه کد امنیتی برای وردپرس می باشد. این افزونه به دلیل مشکلات امنیتی از دسترس خارج شد. اکنون توسعه افزونه با نام توسعه دهنده BestWebSoft در صفحه جداگانه از مخزن وردپرس ادامه دارد که تا کنون آمار دانلود رو به پیشرفتی دارد. در ادامه برخی از ویژگی های افزونه Captcha by BestWebSoft را عنوان می کنیم. ویژگی های افزونه معادله امنیتی برای وردپرس: اضافه کردن کد کپچا به فرم ورود فرم ثبت نام فرم بازیابی رمز فرم دیدگاه ها فرم دلخواه اضافه کردن کد دلخواه به افزونه از صفحه تنظیمات سازگار با جدیدترین نسخه وردپرس مستندات و ویدئوهای کامل چند زبانه و پشتیبانی از زبان های راستچین 7- دانلود افزونه کپچا برای فرم تماس 7 – Really Simple CAPTCHA تا اینجا بهترین افزونه کد امنیتی برای وردپرس که معرفی کردیم برای فرم های پیش فرض وردپرس بودند. فرم های ورود، ثبت نام، فراموشی رمز، دیدگاه ها. به عبارتی افزونه های کپچای معرفی شده تاکنون جهت اضافه کردن کپچا به فرم های پیش فرض وردپرس استفاده می شوند. اکنون 2 افزونه کپچا برای فرم تماس 7 معرفی می کنیم. اولین افزونه Really Simple CAPTCHA می باشد. این افزونه آمار فوق العاده بیش از 1 میلیون دانلود از مخزن وردپرس را ثبت کرده است. در صورتی که از فرم تماس 7 برای ساخت فرم های سایت خود استفاده کنیم، یکی از بهترین افزونه کد امنیتی برای وردپرس Really Simple CAPTCHA می باشد. این افزونه به تنهایی کار نمی کند. برای استفاده از این افزونه حتما باید از افزونه فرم تماس 7 استفاده نمایید. 8- دانلود افزونه کپچا برای فرم تماس 7 – Contact Form 7 Captcha افزونه کپچا Contact Form 7 Captcha جهت اضافه کردن کپچا به فرم تماس 7 نوشته شده است. با این افزونه می توان به راحتی و با استفاده از یک Shortcode کپچا برای فرم تماس 7 اضافه نمود. نوع کپچای استفاده شده در این افزونه از نوع گوگل کپچا می باشد. آمار دانلود افزونه Contact Form 7 Captcha بیش از 30 هزار می باشد. توسعه دهنده توضیح خاصی از امکانات و ویژگی های افزونه ارائه نداده است! نتیجه گیری در این مقاله سعی کردیم بهترین افزونه کد امنیتی برای وردپرس را بررسی کنیم. ابتدا به سوال کپچا چیست؟ پاسخ دادیم. اهمیت و دلیل استفاده ازافزونه کپچا را با پاسخ به چرا دانلود افزونه CAPTCHA و استفاده از آن؟ شرح دادیم. همچنین انواع کپچا های مختلف را معرفی کردیم. در ادامه با ارائهدانلود افزونه CAPTCHA به معرفی بهترین افزونه کد امنیتی برای وردپرس پرداختیم. لیستی از بهترین افزونه کپچای وردپرس تهیه نمودیم و لیست را براساس محبوبیت و بروزرسانی افزونه ها مرتب کردیم

-

قبل از هر توضیحی درباره ی کارکرد این افزونه می خواهیم بگوییم که این افزونه چیست در جواب باید گفت که یکی از راه های که برای افزایش امنیت در وردپرس است استفاده از افزونه کپچا گوگل Google recaptcha یا پلاگینهای کد امنیتی وردپرس است. در واقع می توان کد امنیتی و کپچای فارسی گوگل را در جاهایی نظیر فرم ورود و عضویت وردپرس برای جلوگیری از عضویت رباتها یا در بخش فرم دیدگاه وردپرس برای جلوگیری از ارسال هرزنامه و یا در صفحات فرم خرید و سفارش ووکامرس برای جلوگیری از ثبت سفارش غلط استفاده کرد. حتما شما به سرویسهای گوگل مراجعه کرده ایدو با کپچای گوگل که در فرم ورود یا عضویت قرار گرفته برخورد کرده اید. اگراز کپچای گوگل خوشتان نمی آید شما می توانید از افزونه کد امنیتی وردپرس استفاده کنید. افزونه گوگل کپچا حال این را باید بدانید که یکی از مهمترین مواردی که به آن توجه ویژه ای باید وبمسترتان داشته باشندامنیت سایتشان میباشد.وقتی یک سایت را ایمنی میکنیم یعنی جلوگیری کردیم از نفوذ هکران و دزدان و بستن راه های نفوذ احتمالی تا از اطلاعات کاربران و سایت خود در مقابل هکران و اسپمرها محافظت نمایید. و این جلوگیری باید در اولویت کار شما وبمستران عزیز سایت قرار بگیرد. حالا باید بگوییم که یکی از روشهای جلوگیری از نفوذ اسپم استفاده از کد امنیتی گوگل در وردپرس می باشد. افزونه Google Captcha یا (reCaptcha) می تواند به نوبه ی خودش یک راه حل امنیتی بسیار مفید باشد که فرم های وب سایت وردپرس را از نوشته های اسپم محافظت می کند واین اجازه را می دهد تا افراد واقعی به راحتی عبور کنند. و باید به این نکته مهم توجه کنیم که کاربران قبل از اینکه بتوانند مطلبی را ارائه کنند، لازم است تایید شود که یک ربات نیستند.و این برای مردم آسان است و برای رباتها سخت است. کپچای گوگل چیست و چگونه کار میکند؟ حال میپردازیم به این مبحث که کپچای گوگل چیست و کارکرد آن چگونه است باید گفت که کپچای گوگل در واقع نوعی الگو امنیتی برای تشخیص انسان از ربات های تحت وب میباشد. و درباره ی نحوه عملکرد آن بایدگفت به این شکل است که با نمایش تصاویری از شما میخواهد تا تصویر مربوط به تابلو راهنمایی رانندگی، وسایل نقلیه، آپارتمان و … که در عکس نمایش داده شده متمایز از سایر بخشهای تصویر است را انتخاب کنید.شما اگر مورد خواسته شده را بدرستی انتخاب کنید با نمایش یک تیک معمولا سبز رنگ کپچا را تائید میکند و حال اگر رمز ورود و نام کاربری هم درست باشد میتوانید به حساب کاربری تان وارد شوید. ما سعی داریم در این مقاله به معرفی و آموزش استفاده از افزونه کپچا گوگل Google recaptcha و کد امنیتی وردپرس بپردازیم تاشما بتوانید آنرا براحتی در سایت تان پیاده سازی کنید . اگر بخواهیم از مشکلات سایت ها و وبلاگ ها صحبت کنیم یکی از مشکلات سایتها و وبلاگ ها حمله ربات ها برای ارسال هرزنامه در بخش دیدگاه ها و یا تشخیص رمز و نام کاربری مدیر سایت با استفاده از روش صحیح و خطا می باشد یعنی آنقدر نام کاربری و رمز عبور را در بخش ورود به سایت وارد توسط رباتها وارد می کنند تا بتوانند نام کاربری و رمز عبور را پیدا کنند واین برای سایت شما خیلی بد است ، برای جلوگیری از ارسال این هرزنامه و تشخیص اینکه انسان است یا ربات می توانید از کپچا استفاده کنید ، باز هم تاکید میکنیم یکی از بهترین افزونه های وردپرس جهت ایجاد قابلیت کپچا و سوال امنیتی افزونه کپچای گوگل برای وردپرس Google Captcha می باشد که می توانید از آن در فرم ورود به وردپرس ، عضویت کاربر جدید ، بازگرداندن رمز عبور ، تشخیص انسان از ربات در هنگام ارسال دیدگاه و … استفاده کنید . از دیگر خصوصیات این افزونه وردپرس باید گفت که این افزونه در کنار اکسیمت می تواند مانع و سدی قوی برای ارسال هرزنامه توسط رباتها در وب سایت وردپرسی تان باشد اگر شما نیز از شر هرزنامه هایی که در پیشخوان وردپرس تان منتظر تایید هستند به امان آمده اید و خسته شده اید پیشنهاد ما برای شما استفاده از افزونه کپچا گوگل می باشد از نام افزونه پیداست این افزونه با ایجاد سوال امنیتی و یا گزینه انتخاب من ربات نیستم im not a robot ( مدتی است گوگل در سرویس هایش از این کپچای زیبا و کاربردی استفاده می کند ) مانع دسترسی رباتها به سایت تان می شود می توان گفت در هنگام طراحی سایت با وردپرس یکی از امکانات ضروری اتخاذ تدابیری جهت جلوگیری از ارسال هرزنامه و تلاش برای ورود به پیشخوان وردپرس می باشد که این امر براحتی توسط کپچا قابل اجراست.پس حال که متوجه شدید کپچا چیست و چه کاربردی برای سایتتان دارد سریعا این افزونه را دانلود و با نصب افزونه در وردپرس تان با مراجعه به بخش تنظیمات افزونه می توانید نوع کپچا و بخشی که قصد دارید در آن نمایش داده شود را انتخاب کنید همچنین تنظیمات دیگری که در دسترس دارید را اعمال کنید . از این افزونه میلون ها کاربر استفاده میکنندو محبوبیت افزونه و رضایت کاربران از کارایی این افزونه می باشد. برخی از ویژگیهای افزونه : از مزیت ها و ویژگی های این افزونه می توان به قرارگرفتن کد امنیتی گوگل در فرم ثبت نام اشاره کرد همجنین قرارگرفتن در فرم ورود کاربران ؛قرارگرفتن در بازنشانی فرم رمز عبور,قرارگرفتن در فرم نظرات ,قرارگرفتن در فرم تماس ,قرارگرفتن درفرم سفارشیاین افزونه می تواند گوگل کپچا (reCAPTCHA)را برایIP آدرسهای که در لیست سفید قرار دارند مخفی کند و اعتبار کلید در پنل مدیریت را می تواند بررسی کند همچنین این افزونه می تواند گوگل کپچا (reCAPTCHA) در فرم نظرات برای برخی از نقش های کاربرمخفی کنداین افزونه با با آخرین نسخه وردپرس سازگار است واینکه این افزونه تنظیمات فوق العاده ساده ای برای راه اندازی سریع و بدون تغییر کد را داردا می باشد این افزونه چندزبانه می باشد.این افزونه با WooCommerce سازگار است و با افزونه فروشگاه ساز ووکامرس در برگه های پرداخت و عضویت یا ورودنیز سازگاری دارد وامکان فعال یا غیرفعال کردن در فرم عضویت، ورود و صفحه پرداخت ووکامرس را دارد . این افزونه دارای فرم هایی نظیر فرم ورود ,فرم ثبت نام ,فرم رمز گذار فراموش شده ,فرم صورتحساب پرداخت می باشد .و با BuddyPress سازگار می باشدو همچنین زبان افزونه Google Captcha را میتوان به صورت دستی انتخاب کرد . این افزونه با وردپرس شبکه یا چند سایته نیز سازگار می باشد و اینکه امکان فعال یا غیرفعال کردن کپچا در فرم های مختلف وردپرس را دارد و قابلیت ایجاد کپچای فارسی را نیز دارد دارای دو تم گرافیکی روشن و تاریک می باشد. نصب و راه اندازی افزونه بعد از تعریف کلی درباره ی این افزونه به سراغ نصب آن می رویم شما وبمستران عزیز اگر میخواهید از این افزونه استفاده کنید همانطور که گفتم باید آنرا دانلود کنید و سپس در قسمت افزودن افزونهها، آنرا را بارگذاری و نصب کنید. همچنین میتوانید در قسمت افزودن افزونه در مدیریت وردپرس افزونه Google Captcha را جستجو کنید و از همانجا اقدام به نصب و فعال کردن این افزونه بپردازید.پس از نصب و راه اندازی در پیشخوان وردپرس، به قسمت تنظیمات Google Captcha بروید تا تنظیمات افزونه را انجام دهید. : یا تنظیمات Settings قسمت ستینگ شامل تنظیمات عمومی و اصلی افزونه می باشد.در این قسمت که مرحله اول می باشد دو کلید سایت و کلید سری برای تایید هویت از شما خواسته میشود. Authentication در این قسمت هدف شما وبمستران عزیز این است که کدامنیتی را فعال کنید که برای استفاده از این افزونه باید کلید API را سرویس دهنده کد امنیتی گوگل دریافت کنید. این بخش مربوط به کد فعال سازی افزونه می باشد شما وبمستران عزیز برای فعال کردن آن باید بر روی عبارت لینک شده Get the API Keys کلیک کنید. بعد از ورود به این صفحه بخش هایی را باید تکمیل نمایید: Register a new site: شما وبمستران عزیز در این بخش باید مجوز استفاده کد امنیتی گوگل در وردپرس برای سایت خود را دریافت نمایید. Label: در این قسمت شما بایدعنوانی را برای کد امنیتی گوگل خود انتخاب نمایید. Choose the type of reCAPTCHA: در این قسمت شما نوع گوگل کپچا را مشخص نمایید که شما وبمستران عزیز برای استفاده از وردپرس باید گزینه reCAPTCHA V2 را انتخاب کنید. Domains: شما باید آدرس دامین های خود را وارد کنید. اگر شما از چند دامین استفاده می کنید و قصد استفاده از افزونه در چند سایت را دارید، در هر خط نام یک دامین را وارد کنید. Accept the reCAPTCHA Terms of Service: در این قسمت قوانین گوگل جهت استفاده از این سرویس می باشد که باید آن را تایید کنید. حال شما باید بروی Register کلیک کنید و با کلیک بروی آن کد تاییدیه خود را دریافت نمایید و آن را در افزونه وارد کنید. General حاب به سراغ تنظیمات اصلی افزونه می رویم این بخش مربوط به تنظیمات اصلی افزونه می باشد. Enable ReCaptcha for از شما در این قسمت خواسته می شود که بخش های را که مورد نیاز شماست جهت استفاده از کد امنیتی گوگل در وردپرس و نمایش آن را مشخص کنید.همچنین این قابلیت هم وجود دارد که برای کاربران خاص مانند مدیر سایت یا نویسندگان این افزونه را غیر فعال کنید. Login form: در این قسمت گفته می شود که اگر شمانیازبه نمایش کد امنیتی گوگل در فرم ورود به سایت را دارید، این قسمت را تیک بزنید. Registration form: در این قسمت گفته می شود اگر شما میخواهید کد امنیتی گوگل در فرم عضویت در سایت نمایش داده شود، این بخش را تیک بزنید. Reset password form: در این قسمت گفته می شود اگر میخواهید کد امنیتی گوگل در فرم فراموشی رمز عبور نمایش داده شود، این بخش را تیک بزنید. Comments form: در این قسمت گفته می شوداگر کد امنیتی گوگل در بخش نظرات وردپرس می خواهید نمایش داده شود، این بخش را تیک بزنید. External Plugins: در این قسمت گفته می شود افزونه های وردپرسی که در سایت شما نصب هستند که اگر قابلیت استفاده از کد امنیتی گوگل در وردپرس را داشته باشد می توانید کد امنیتی را در آنها نیز فعال نمایید. Google Captcha Shortcode: این گزینه مربوط به نمایش کد امنیتی گوگل در مطالب یا برگه ها می باشد که اگر به آن نیاز داشته باشید لازم است این کد امنیتی را در صفحه مورد نظر خود وارد کنید تا کد امنیتی فعال شود. شما وبمستران با ذخیره سازی تنظیمات مربوط به افزونه در هر بخشی که در تنظیمات آن فعال کرده باشید، کد امنیتی گوگل در وردپرس به صورت خودکار نمایش داده می شود. افزونه کپچا گوگل Google recaptcha برای وردپرس حال می خواهیم تعدادی از افزونه های گوگل کپچا را به شما وبمستران عزیز معرفی کنیم توسط افزونه های کپچای گوگل میتوان این قابلیت کاربردی را در سایتهای وردپرسی فعال کرد. افزونه Google Captcha (reCAPTCHA) by BestWebSoft پلاگین No CAPTCHA reCAPTCHA WordPress ReCaptcha Integration (پشتیبانی از زبان فارسی و ووکامرس) افزونه سوال امنیتی Captcha باید این را گفت که طبق تجربه استفاده از افزونه های کپچای گوگل تمام آنها امکاناتی مشابه را دارا هستند پس میتوانید از هر کدام از سه افزونه ابتدایی که معرفی کردیم استفاده کنید. حال اگر شما می خواهید که کپچاهایتان فارسی باشند پیشنهاد ما استفاده از افزونه WordPress ReCaptcha Integration میباشد. نکته ای که باید گفت این است که در پنل تنظیمات این افزونه گزینه ای با عنوان زبان وجود دارد که میتوانید با انتخاب زبان فارسی کپچاهای فارسی را برای کاربان نمایش دهید تا راحت تر بتوانند الگو صحیح را انتخاب کنند.

-

آسیب پذیری جدید به نام جوراب کثیف (Dirty Sock)

saeed پاسخی ارسال کرد برای یک موضوع در سرورهای اختصاصی

آسیب پذیری جدید به نام جوراب کثیف (Dirty Sock) آسیب پذیری جدید به نام جوراب کثیف (Dirty Sock) آسیب پذیری جدید به نام جوراب کثیف (Dirty Sock) این اجازه را می دهد که هکرها دسترسی root (بالاترین سطح دسترسی) در سیستم های لینوکس را به دست آورند این آسیب پذیری جدی که در سرویس پیش فرض سیستم لینوکس به نام snapd API وجود دارد ، به هر کاربر محلی این امکان را میدهد تا با استفاده از این نقص دسترسی کامل root را در سیستم به دست آورد. تیم اوبونتو این آسیب پذیری را پاک کرده و به روز رسانی های امنیتی را برای سیستم عامل لینوکس اوبونتو منتشر کرد که به عنوان CVE-2019-7304 ردیابی شد.-

- dirty sock

- جوراب کثیف

-

(و 1 مورد دیگر)

برچسب زده شده با :

-

ربات گوگل یا گوگل بات (Googlebot) چیست؟

saeed پاسخی ارسال کرد برای یک موضوع در سرویس تبلیغات در گوگل

ربات گوگل یا گوگل بات (Googlebot) چیست؟ هنگامی که ما به ربات گوگل فکر می کنیم شاید یک ربات مانند Wall-E در فیلمی با همین نام در ذهنمان ایجاد شود که در حال کسب اطلاعات و جستجو در دنیاهای ناشناخته است. اما در حقیقت ربات گوگل یک برنامه کامپیوتریست که توسط گوگل نوشته شده و به پایش در وب می پردازد. گوگل بات صفحات جدید وب را شناسایی کرده و آنها را ایندکس می کند. در این مطلب به توضیح ربات گوگل پرداخته و در مورد نحوه کار این پایشگرها توضیح خواهیم داد. گوگل بات، پایشگر یا اسپایدر؟ تمام این اصطلاحات یک معنی دارند و منظور از آنها رباتیست که به پایش وب می پردازد. ربات گوگل صفحات وب را از طریق لینک ها می پیماید. این ربات صفحات جدید و به روز رسانی های صفحات قدیمی را از این طریق یافته و آن ها را به ایندکس خود اضافه می کند. ایندکس در واقع مغز گوگل است، اینجا جاییست که تمام اطلاعات کسب شده در آن ذخیره می شود. گوگل از کامپیوترهای بسیار زیادی استفاده می کند و ربات های خود را به تمام گوشه و کنارهای وب فرستاده تا صفحات جدید را بیابند و از اطلاعات آنها پی ببرند. گوگل بات، پایشگر وب گوگل است و سایر موتورهای جستجو نیز از ربات های مخصوص به خود بهره می برند. Googlebot یا ربات گوگل چگونه کار می کند؟ Googlebot از نقشه سایت ها و دیتابیس هایی استفاده می کند که شامل لینک های کشف شده قبلی هستند. این ربات ها از این داده ها برای تعیین مقاصد بعدی خود استفاده می کنند. هر زمان که ربات گوگل، لینک جدیدی را در یک سایت پیدا کند، آن را به لیست خود اضافه کرده تا بعدا به آن مراجعه کند. هنگامی که ربات گوگل تغییراتی را در لینک ها مشاهده کند آن را گزارش کرده تا ایندکس منتسب به آن صفحه آپدیت شود. برنامه نوشته شده توسط گوگل، زمان های مراجعه به سایت ها را تعیین می کند. برای اطمینان از پایش شدن وبسایت خود، قابلیت پایش شدن را می بایست بررسی نمایید. اگر سایت شما در دسترس ربات های گوگل باشد، آنها اغلب به آن سر خواهند زد. انواع ربات ربات های مختلفی توسط گوگل ایجاد شده اند که هرکدام دستورالعمل مشخص خود را دارند. به عنوان مثال ربات AdsBot کیفیت تبلیغ ها را چک می کند. همینطور ربات اپلیکشن اندروید گوگل به بررسی اپ های اندرویدی می پردازد. مهمترین ربات ها برای ما عبارتند از: Googlebot desktop: این ربات به بررسی و ایندکس نسخه دسکتاپی وب سایت ها می ردازد. Googlebot mobile: این ربات به بررسی و ایندکس نسخه مویابلی سایت ها می پردازد. Googlebot Video: این ربات به بررسی ویدئوهای موجود در وب می پردازد. Googlebot Images: این ربات به پایش تصاویر موجود در وب می پردازد. Googlebot News: این ربات مختص سایت های خبری است. ربات های گوگل چطور سایت های شما را بازدید می کنند؟ برای اینکه بفهمید ربات های گوگل چه زمان هایی به سایت شما مراجعه می کنند، می بایست فایل های Log سایت خود را بررسی کنید و یا به قسمت Crawl در کنسول جستجوی گوگل مراجعه کنید. گوگل لیست آدرس های آی پی ربات های خود را هیچ گاه منتشر نمی کند و همین طور این آی پی ها مدام در حال تغییر هستند. اگر می خواهید ماهیت ربات های گوگل را تایید کنید، می بایست از ابزارهای تبدیل آی پی به نام استفاده کنید. اسپمرها می توانند به راحتی نام user-agent خود را به Googlebot تغییر دهند اما شبیه سازی آی پی به این راحتی نیست. شما می توانید با استفاده از فایل Robots.txt به ایجاد محدودیت و کنترل دسترسی ربات گوگل به سایت خود بپردازید. دقت داشته باشید که در صورت اشتباه در این کار، ممکن است جلوی دسترسی گوگل به محتوای اصلی سایت را بگیرید. این کار موجب عدم ایندکس محتوای سایت خواهد شد. همچنین راه های دیگری نیز برای جلوگیری از ایندکس شدن بعضی از صفحات سایت وجود دارد. کنسول جستجوی گوگل این کنسول یکی از بهترین ابزارهای بررسی قابلیت پایش سایت توسط ربات های گوگل است. با این ابزار می توانید نحوه پایش سایت توسط گوگل بات را بررسی کرده و در صورت وجود مشکل، خطاهای مربوطه را مشاهده کنید. با استفاده از کنسول جستجوی گوگل می توانید ربات های آن را مجبور به پایش مجدد و فوری یک صفحه از سایت کنید. بهینه سازی برای ربات های گوگل سرعت بخشیدن به پایش صفحات سایت توسط ربات های گول یک کار فنیست و در طی آن می بایست موانعی که موجب اشکال در این کار می شوند را برطرف کرد. این کار نسبتا پیچیده است اما حتما می بایست با این پروسه آشنا شوید. اگر ربات های گوگل نتوانند به پایش کامل سایت بپردازند، مطمئنا رتبه خوبی را برای آن در نظر نمی گیرند. خطاهای پایش را یافته و نسبت به حل آنها اقدام کنید. جمع بندی گوگل بات، یک ربات نرم افزاری کوچک است که به بازدید از سایت شما می پردازد. اگر تنظیمات صحیحی را پیاده سازی کرده باشید، این ربات از سایت شما به طور کامل بازدید کرده و آن را ایندکس خواهد کرد. در صورتی که هرچه سریعتر به سایت خود محتوا بیفزایید، این ربات نیز سریعتر به سایت شما مراجعه خواهد کرد. اگر زمانی تغییرات بسیار گسترده ای را در سایت خود ایجاد کردید، می توانید با استفاده از کنسول جستجوی گوگل به آن دستور دهید که هر چه سریعتر به پایش کامل سایت پرداخته تا تغییرات انجام شده هر چه زودتر در نتایج جستجو اعمال شود. منبع:https://www.persianwhois.com/ -

3 روش موثر برای جلوگیری از حمله رباتی (Bot Attcak) روی وب سایت

saeed پاسخی ارسال کرد برای یک موضوع در دیتاسنتر ها

امروزه بسیار در مورد IOT Security میشنویم و کامپیوترها و دستگاه های IOT تحت حملات شدید DDOS توسط هکرها و اکسپلویت برنامه ها قرار میگیرند و برآورد شده است که در حال حاضر بیش از 60 درصد ترافیک موجود روی سایت ها مربوط به رباتها و بازدیدهایی است که غیر واقعی هستند. این رباتها به اشکال مختلفی به سایتها حمله میکنند، اینکه بتوانیم سروری که آلوده است و حمله رباتی به سایت شما انجام میدهد را از سروری که برای شما بازدید واقعی می آورد مثل ربات گوگل را تشخیص دهیم بسیار مهم است. انواع حملات رباتی روی یک وب سرویس وب سایتهایی که اطلاعات قیمتی و مخصوصا اطلاعات مربوط به قیمت روز را ارائه میدهند مهمترین هدف رباتها هستند. برای مثال برخی شرکتهای ایرلاین از رباتها برای جمع آوری قیمت روز پروازها برای خود استفاده میکنند و این رباتها را روی یکسری سایتهایی که اطلاعات قیمتی ارائه میکنند ارسال میکنند تا بتوانند اطلاعات را از آنها استخراج کنند و قیمت خود را پایین تر از بقیه اعلام نمایند و منفعت اقتصادی بدست بیاورند. استفاده دیگر این رباتها برای جمع آوری اطلاعات آسیب پذیری سایت ها است تا بتوانند آن سایتها را در فهرست آن آسیب پذیری قرار دهند تا بعدا آنرا هک کرده یا به آن نفوذ کنند. رباتها بحران در حال رشد در گذشته حملات رباتی به قدرت امروز خود نبودند، در اواسط دهه نود نهایت حمله قابل ارسال 150 درخواست در ثانیه بود و این حمله قادر بود سیستم های زیادی را از کار بیاندازد. امروزه با توجه به گشترش توانایی ربات های مدرن قدرت این حملات به 7000 درخواست در ثانیه رسیده است. سال گذشته ما شاهد حملات بسیار بزرگ DDOS به Oracle DYN بودیم که به بزرگی ارسال ده ها میلیون درخواست در ثانیه بود. این حملات توسط ربات Mirai انجام شد که بیش از 100,000 دستگاه IOT را آلوده کرد و غول های تکنولوژی بزرگی همچون Netflix، Amazon، Spotify، Tumblr، Twitter، Reddit و OVH را هدف قرار داد. به دلیل افزایش استفاده حملات رباتی و خطرناک شدن این حملات امروزه لازم شده است تا بزرگان تکنولوژی به فکر مقابله با آن بیافتند. در ادامه چند راه موثر برای مقابله با حملات رباتی را آموزش میدهیم. 1) رباتهای خوب و بد را از هم جدا کنید رباتها معمولا در یک گروه گنجانده میشوند ولی باید توجه داشت که همه بد نیستند و ما دو دسته ربات خوب و بد داریم. رباتهای بد به وب سایتها حمله میکنند و به آنها آسیب میزنند ولی رباتهای خوب باعث امن تر شدن اینترنت و بهبود استفاده از سایتها می شوند. استفاده از Captcha یک روش موثر برای مسدود کردن کارهای رباتها است که باعث می شود جلوی انجام کاری توسط رباتها مثل ثبت نام، نوشتن کامنت و یا حمله به فرمهای تماس روی سایت گرفته شود. البته استفاده از Captcha برای کاربران گاهی مشکل ایجاد میکند و نارضایتی هایی را مخصوصا در بازدید کنندگان تازه کار شاهد خواهیم بود. 2) استفاده از آخرین تکنولوژی امنیتی کارهای سنتی مثل محدود کردن تعداد کانکشن یا استفاده از Captcha امروزه تا حد کمی امکان جلوگیری از حملات رباتی را دارد ولی باید از تکنولوژی های جدیدتری برای حملات در سطح بالا در این مبارزه استفاده کرد. استفاده ترکیبی از آنالیز درخواست های ورودی به همراه روش (اصطلاحا) انگشت نگاری دستگاه ها به شرکت ها این امکان را میدهد تا هاستهای آلوده را تشخیص دهند و با کارهای نامرعی جلوی ایجاد اختلال در استفاده کاربران را بگیرند. شرکت های پیشرفته از جمله شرکت لیزوب که بهساازن هاست از آن دیتاسنتر برای میزبانی سایتهای خود استفاده میکند از پلتفرم های امنیتی ابری استفاده میکنند که از پس حجم بالایی از ترافیک، اتصال ها و پیشگیری های امنیتی بر می آیند. 3) استفاده از هوش مصنوعی فقط بحث زمان مطرح است تا هکرها بتوانند روش های جدیدی را پیدا کنند تا حملات خود را شبیه کاربر واقعی شبیه سازی کنند. به همین دلیل بسیاری از شرکتها در حال استفاده و گسترش مدلهای یادگیری ماشینی با استفاده از الگوهای شناسایی و روشهای غیر متعلرف هستند. لیزوب از مدلهای شناسایی درخواستهایی استفاده میکند که توسط کاربر عادی قابل انجام نیست و در عین حال در حال گسترش مدلهایی است که به جنگ بی پایان رباتها برود. در پایان باید عرض کرد که شرکتها باید به دنبال روشهایی باشند تا بتوانند این میراث با ارزش که از طریق وب در احتیار آنها قرار گرفته است را حفاظت نمایند. استفاده از روشهای آنالیز فعالیت به همراه روشهای قدیمی ابزار قدرتمندی در برابر حملات رباتی خواهند بود. -

فرق حافظه RAM رم با ROM رام چیست ؟

saeed پاسخی ارسال کرد برای یک موضوع در هاست لینوکس اشتراکی سی پنل

حافظه رم و رام کاملا فرق میکنید باهم ، ولی برای ذخیره سازی و دسترسی سریع اطلاعات استفاده میشود. ولی اکثر کاربران از اطلاعات کافی برخوردار نیستند و اشتباه میکنند . حافظهRAM یا (Random Access Memory ) حافظهRAM قسمتی از سخت افزار محسوب میشود , که داده هایی شامل: نرم افزار سیستم عامل و پردازش های سیستم نگهداری می کند تا در زمانی که CPU داده ای را لازم داشت به سرعت به این داده ها دسترسی پیدا کند. دادهای داخل حافظهRAM قابل پاک شدن و جایگزینی با داده دیگر دارند , و هر نوع وقفه ای در جریان برق رایانه , موجب از بین رفتن داده های موجود درحافظه میشود . از این حافظه برای نگه داری موقت اطلاعات استفاده می شود . RAM ها با ظرفیت های 2 ، 4 ، 8 ,16 و خیلی بیشتر می توانید خریداری کنید . میزان RAM که میخواهید برای سیستم خود انتخاب کنید باید کاملا با نوع سیستم عاملتون متناسب باشه سیستم عامل های 32 بیتی ویندوز حداکثر از 4 گیگابایت حافظه RAM پشتیبانی و استفاذه میکنند , درصورتی که سیستم عامل های 64 بیتی یا سرور مقدار بسیار بیشتری RAM را پشتیبانی کنند. انواع حافظهRAM : DRAM مخفف عبارت Dynamic Random Access Memory SRAM مخفف عبارت Static Random Access Memory حافظهDRAM : هر حافظه، تعداد خیلی زیادی خونه برای نگه داری اطلاعات داره که کوچیک ترین واحد نگه داری اطلاعات بیت هستش. برای نگه داری هر بیت روش خاصی باید در نظر داشت ، که برای نگه داری هر بیت از یک خازن و ترانزیستور توی حافظهDRAM استفاده میشود . شارژ و دشارژ شدن خازن به معنی صفر و یک محسوب میشود , یعنی وقتی شارژ میشود بیت , یک میشود , وقتی دشارژ بشه بیت , صفر میشود . وقتی خازن شارژ بشه , مسلما به مرور زمان شارژش تموم میشه و حتما باید شارژ خازن ریفرش بشه , به همین خاطر که میگین Dynamic . چون هرلحظه اطلاعات باید ریفرش بشن . و مشکل بزرگی که وجود داره به قطع جریان برق اطلاعات داخل حافظه ازبین میروند. حافظه SRAM : در این حافظه، نیازی به ریفرش اطلاعات نیست , به خاطر این که برای نگه داری هر بیت از شش ترانزیستو استفاده میشه برای نگه داری بیت از چهار ترانزیستور استفاده میشه و اون دوتای دیگه کنترل کننده نوشتن و خواندن رم محسوب میشن. و مجموع این شش ترانزیستور یک ثبات به نام فلیپ فلاپ تشکیل میدهند. حافظه ROM یا (Read Only Memory) : داده ها به صورت دائمی ذخیره میکند و داده ها با قطع جریان برق از بین نمیروند . از این حافظه برای حفظ دادهها و دستورالعمل هایی که برای راه اندازی رایانه لازم است , استفاده میکنند. این حافظه فقط خواندی هست و قابل نوشتن نیست و فقط در کارخونه سازنده اطلاعات بهش میدن و غیر قابل تغییر هست . حافظه های فقط خواندی نسبت به حافظه های ROM شکننده تر و یک جریان حاصل از الکتریسیته ساکن باعث سوختن یا تغییر اطلاعات شوند. انواع حافظه ROM از لحاظ فناوری استفاده شده : ROM حافظه، برنامه پذیر PROM حافظه، برنامه پذیر پاک شدنی EPROM حافظه، برنامه پذیر پاک شدنی الکتریکی EEPROM حافظه فلش Flash Memory یا حافظه های سریع PROM یا Programmable Read Only Memory : از این حافظه، برای زمانی استفاده میشود که تعدا کمی حافظه, برنامه پذیر ROM با محتوایی خاص مورد نیاز است ، مثل گذاشتن برنامه عملکرد یک لباسشویی در یک حافظه. PROM هم مثل ROM فقط خواندنی هست و یک بار داخل آن میتوان نوشت , و این نوشتن به صورت الکتریکی انجام میشود , که تحهیزات خاصی نیاز دارد . EPROM یا Erasable Programmable Read Only Memory : حافظهEPROM را می توان چندین بار پاک کرد و مانند PROM و ROM داده ها را برای مدت طولانی نگه داری میکند , این حافظهه از PROM گران تر هست و دلیلش هم به خاطر قابلیت بازسازی مجدد آن است. حذف کردن اطلاعات حافظه EPROM انتخابی نبوده و تمام اطلاعات حذف میشود , برای حذف داده ها باید حافظهه EPROM را از محلی که نصب شده جدا و چند دقیقه زیر اشعه ماورا بنفش دستگاه پاک کننده EPROM قرار دهیم . EEPROM یا Electronic Erasable Programmable Read Only Memory : EEPROM حافظهه فقط خواندنی برنامه پذیر پاک شدنی الکتریکی است , مزیت آن اینه که در هز زمان بدون پاک کردن داده قبلی ، داده جدید نوشت . EEPROM گران تر از EPROM هست به دلیل اینکه در یک تراشه یکسان تعداد بیت های EEPROM از EPROM کمتر هست . ویژگی های حافظه EEPROM : بازنویسی تراشه نیاز به جدا کردن تراشه از محل نصب ندارد، برای تغییر دادن بخشی از حافظه، نیاز به پاک کردن کل داده نداریم ، و برای انجام تغییرات در این نوع تراشه نیاز به داشتن دستگاه خاصی نداریم . -

PhpMyAdmin چیست؟ آشنایی با PhpMyAdmin

saeed پاسخی ارسال کرد برای یک موضوع در هاستینگ لینوکس ویژه پربازدید

PhpMyAdmin چیست؟ آشنایی با PhpMyAdmin نرم افزار PhpMyAdmin توسط زبان PHP نوشته شده است و برای مدیریت پایگاه داده MySql به کار گرفته می شود. phpMyAdmin از طیف گستره ای از عملیات های MySql پشتیبانی می کند. پی اچ پی مای ادمین میتواند وظایفی مانند ایجاد تغییر و یا حذف پایگاه داده، جداول، فیلدها و یا ردیفها، اجرای عبارت اسکیو ال و یا مدیریت کاربران و دسترسیها را انجام دهد. برخی از ویژگی های اصلی PhpMyAdmin عبارتند از: رابط تحت وب مدیریت پایگاه داده مای اس کیو ال ورود اطلاعات از CSV و اسکیوال فرستادن اطلاعات به فرمتهای مختلف: CSV، اسکیوال، اکسامال، پیدیاف (با کتابخانه TCPDF)، صفحه گسترده و متن اپنداکیومنتز ISO/IEC 26300 ، مایکروسافت ورد ، اکسل، لاتک و غیره مدیریت چندین سرور ایجاد گرافیکهای پی دی اف از طرحهای پایگاه داده ایجاد پرس و جوهای پیچیده با استفاده از پرس و جو با مثال (QBE) جستجو در سطح کل دیتابیس و یا یک زیرمجموعه از آن تبدیل داده های ذخیره شده در هر قالبی با استفاده از مجموعه ای از توابع از پیش تعریف شده، مانند نمایش BLOB-data به عنوان تصویر و یا لینک دانلود آموزش کار با برخی موارد اولیه در PhpMyAdmin انتخاب دیتابیس در پی اچ پی مای ادمین: برای مشاهده ی ساختار دیتابیس کافیست تا بر روی نام دیتابیس در ستون سمت چپ صفحه اصلی کلیک کنید و یا می توانید بر روی تب دیتابیس ها در بالای صفحه کلیک کنید. با کلیک بر روی نام دیتابیس، ساختار دیتابیس ها نمایش داده می شود. این ساختار نام های table اختصاصی ای که دیتابیس شما را می سازد، نشان می دهد. جستجوی دیتابیس در پی اچ پی مای ادمین: پس از انتخاب دیتابیس، بر روی اولین آیکن (browse) کلیک کنید. browse سطرهای اطلاعات را در دیتابیس نشان می دهد. برای رفتن به سطرهای data ها ممکن است لازم باشد که بر روی گزینه ی or کلیک کنید یا شماره ی صفحه را از منوی کشویی انتخاب کنید. modify / Delete کردن یک داده در دیتابیس از طریق پی اچ پی مای ادمین: برای ویرایش داده در دیتابیس، نخست database را به همان ترتیب که در بالا ذکر شد browse کنید. در قسمت سمت چپ هر data آیکونی به شکل مداد وجود دارد. برای ویرایش داده در این سطر بر روی ایکون مداد کلیک کنید و در صورتی که مایل به حذف سطر هستید بر روی گزینه X قرمز کلیک کنید. اضافه کردن یک داده در دیتابیس در پی اچ پی مای ادمین: برای وارد کردن داده در دیتابیس، نخست database را به همان ترتیبی که در قبل گفته شد browse کنید. هنگامی که در table هستید و می خواهید یک سطر دیتا را وارد کنید، بر روی تب Insert در بالای صفحه کلیک کنید. موارد لازم را وارد کنید و سپس بر روی GO کلیک کنید. تغییر مجموعه کاراکترها در پی اچ پی مای ادمین: دیتابیس را از ستون سمت چپ انتخاب کنید. بر روی تب operations در بالای صفحه کلیک کنید. سپس collation مورد نظر را انتخاب کنید، همچنین می توانید از طریق فرمان SQL اجرا کنید. مانند این فرمان: ALTER DATABASE databasename CHARACTER SET utf8 COLLATE utf8_general_ci; -

پاک کردن کلیه ایمیل ها در Roundcube

saeed پاسخی ارسال کرد برای یک موضوع در هاست لینوکس اشتراکی سی پنل

پاک کردن کلیه ایمیل ها در Roundcube-

- roundcube

- پاک کردن کلیه ایمیل ها

-

(و 1 مورد دیگر)

برچسب زده شده با :

-

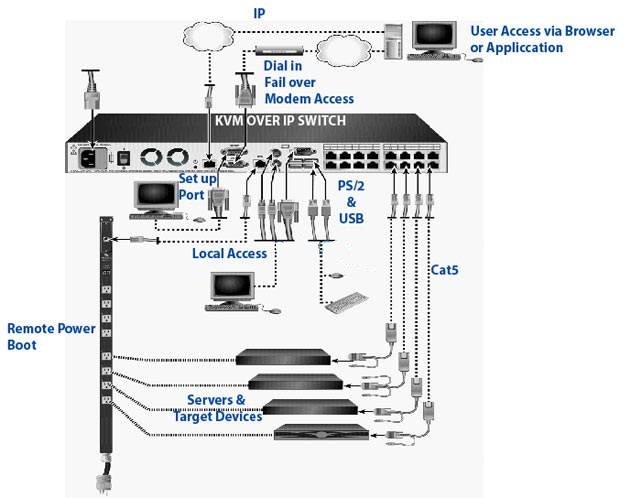

اجزا اصلی یک شبکه کامپیوتری عبارتند از : 1 - کارت شبکه NIC- Network Interface Card : برای استفاده از شبکه وبرقراری ارتباط بین کامپیوتر ها از کارت شبکه ای استفاده می شود که در داخل یکی از شیارهای برد اصلی کامپیوتر های شبکه " اعم از سرویس دهنده وگیرنده " بصورت سخت افزاری وبرای کنترل ارسال ودریافت داده نصب می گردد. 2 - رسانه انتقال Transmission Medium : رسانه انتقال کامپیوتر ها را به یکدیگر متصل کرده وموجب برقراری ارتباط بین کامپیوتر های یک شبکه می شود . برخی از متداولترین رسانه های انتقال عبارتند از : کابل زوج سیم بهم تابیده " Twisted- Pair" ، کابل کواکسیال " Coaxial" وکابل فیبر نوری "Fiber- Optic" . 3-سیستم عامل شبکه NOS- Network Operating System : سیستم عامل شبکه برروی سرویس دهنده اجرا می شود و سرویس های مختلفی مانند: اجازه ورود به سیستم "Login" ، رمز عبور "Password" ، چاپ فایل ها " Printfiles" ، مدیریت شبکه " Net work management " را در اختیار کاربران می گذارد.

-